re:Inventに関する記事は新サービスの発表(基調講演)に関するものが多いですが、既存サービスに関するセッションもやっています。

※というより、それが大半

今回は[Using Amazon VPC Flow Logs to Do Predictive Security Analytics]に参加してきた感想などを書きます。

セッション概要

- VPCフローログでトラフィックをキャプチャ

- KinesisやMachine Learning・Kibanaを通してトラフィックを分析

- 分析結果よりあやしいIPなどを割り出しLambdaやSNSを通じて管理者に通知、もしくは自動的にブロック。(今回はWAFを利用して手動設定)

実際にやったこと

トラフィックのキャプチャに必要な要素(VPC,VPCに配置されるEC2,ALB...)はCloudFormationのテンプレートが配られるので、そちらで自動作成されました。

Kibanaに取り込まれたトラフィックデータを確認し、あやしいIP・国を確認。

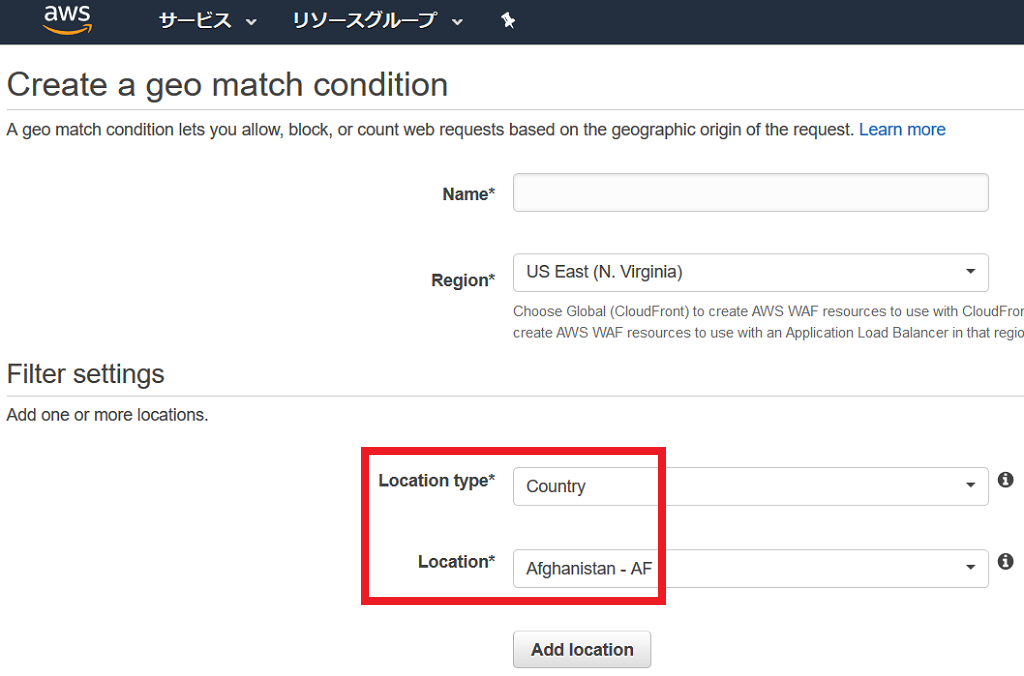

WAFのブロックルールでLocation=その国 を設定してアクセスを拒否しました。

※下記画像はLocation Type=Country(国), Location=アフガニスタンにした場合

感想など

単純なIP拒否ならネットワークACLで可能ですが、今回行った「国ごと拒否」はACLでは難しく、(ACLではなく)WAFを利用する意味の1つが分かりました。また「国ごと拒否」という機能があること自体、初めて知りました。

最近VPCフローログを使う機会があったので、セッションタイトルの[VPC Flow Logs]の部分だけ見て興味が沸き参加したのですが、実際のセッションではその他の普段触っていないサービスも知ることが出来て有意義でした。

また今回はラスベガスでのre:Inventということで、セッションも全編英語でした。そのため講演者が話す内容全ては理解できませんでしたが、会場内に映し出されるパワーポイントを見れば概要は把握することが出来ます。

といったところで、今回のセッション参加体験の紹介を終えたいと思います。

投稿者プロフィール

- 2015年8月入社。弊社はインフラ屋ですが、アプリも作ってみたいです。