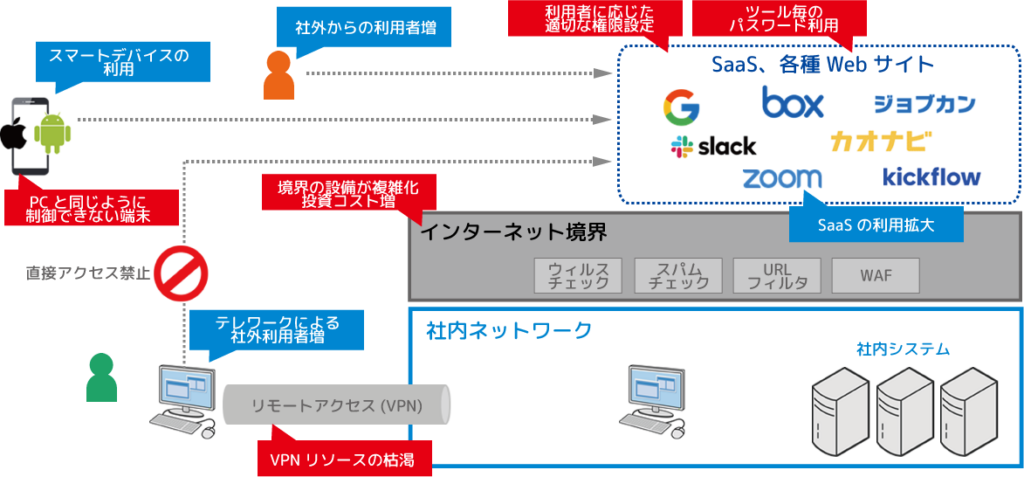

従来、デジタルな情報資産として企業リソースを保管する場合、社内サーバーや物理ストレージなどを利用して、社内やデータセンターなどでデータを管理することが主流でした。

一方、SaaSやオンラインストレージなどクラウドサービスを活用する企業が増えており、企業リソースが社外に保管される状態が当たり前となっています。

それにより、従来の管理方法では様々な問題が発生してきました。

このように、クラウドサービスが普及したこともあり、社内/社外という区別なくあらゆるアクセスをアクセス毎に認証するという、「ゼロトラスト」がここ数年のセキュリティの考え方となってきました。

ただ、「ゼロトラスト」という単語が独り歩きをし、色々なサイトでの「ゼロトラスト」の定義もバラバラであったりするのも事実です。

ここら辺が混乱を招くことになりがちです。

そもそもゼロトラスト・アーキテクチャ自体が概念であり、「これをやっていればゼロトラスト」というのは正解・不正解ということではないと私は考えております。

デジタルな情報資産は企業によって重要度やリスクの考え方が異なると思いますので、「有名な他社が行っているから正解」で片づけないで、企業ごとに自社の環境や事業内容に合わせて、自社に最も適した「ゼロトラスト」を構築していく必要があります。

ゼロトラストの基本

NIST(National Institute of Standards and Technology)が公開している「Special Publication(SP)800-207 ゼロトラスト・アーキテクチャ」には以下のように書かれております。

※PwCコンサルティング合同会社が日本語へ翻訳した内容から引用

ゼロトラストは、リソースの保護に焦点を当てたサイバーセキュリティのパラダイムであり、

信頼は決して暗黙のうちに与えられるものではなく、継続的に評価されなければならないという前提に基づいています。

ゼロトラスト・アーキテクチャは、企業リソースとデータセキュリティに対するエンドツーエンドのアプローチであり、アイデンティティ、クレデンシャル、アクセス管理、運用、エンドポイント、ホスティング環境、及び相互に接続されたインフラストラクチャを網羅している。ゼロトラスト・アーキテクチャは、以下のゼロトラストの基本的な考え方を遵守して設計され、展開されます。

1.すべてのデータソースとコンピューティングサービスをリソースとみなす

2.ネットワークの場所に関係なく、すべての通信を保護する

3.企業リソースへのアクセスは、セッション単位で付与する

4.リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

5.すべての資産の整合性とセキュリティ動作を監視し、測定する

6.すべてのリソースの認証と認可を動的に行い、アクセスが許可される前に厳格に実施する

7.資産、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

上記の様になっておりますが、細かい内容については「Special Publication(SP)800-207 ゼロトラスト・アーキテクチャ」をご確認ください。

要するにゼロトラスト・アーキテクチャに基づき、「最小限の特権アクセス」、攻撃を受けることを前提に「暗号化によるデータ保護」、ネットワーク、ユーザー、デバイス、アプリケーション別にアクセスを区分し、「脅威の検出/自動対処」および「データポイント(ユーザーID、場所、デバイス、サービスなど)に基づく認証/認可」などのセキュリティ対策を実施することで、重要な情報資産への脅威などを防ぐセキュリティの考え方になります。

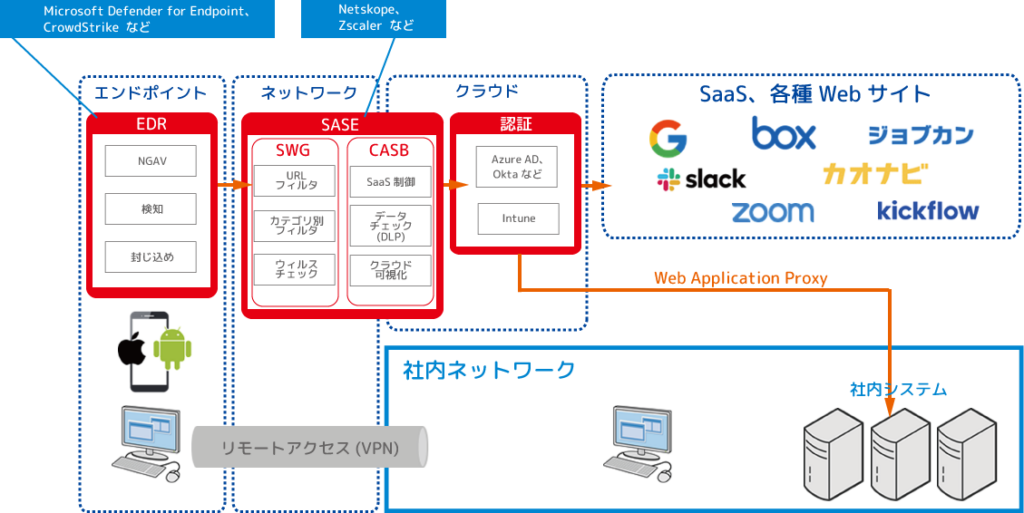

更に単純化すると、ゼロトラスト・アーキテクチャによって、「エンドポイント」「ネットワーク」「クラウド」のセキュリティを確保する、となります。

ゼロトラスト セキュリティの技術要素

以下の複数のサービスを組み合わせて、あらゆる分類や機密レベルのセキュリティ体制の向上に活躍できます。

アクセスコントロール(認証/認可、シングルサインオン(SSO))

代表サービス:Azure AD、Okta、OneLoginなど

ネットワーク(クラウド制御、ソフトウェア制御)

代表サービス:Netskope、Zscalerなど

エンドポイント(端末管理、データ管理、端末セキュリティ管理)

代表サービス:Microsoft Defender for Endpoint、CrowdStrikeなど

ログ(ログ分析、自動対処)

代表サービス:Azure Sentinel、Splunkなど

上記のサービスを見るとわかると思いますが、「ゼロトラスト」に移行するには、単一のサービスではなく、複数のサービスを組み合わせる必要があります。これらのサービスを利用してどのようなことを行うというと図で表します。

まず何からはじめるのか

これについては有識者の多くの方がおっしゃられてますが、認証部分です。

MS365を利用しているのであれば、無償でAzure ADが付いてきます。

それとは別にOktaやOneLoginといったIDaaS(Identity as a Service)を利用するのも良いと思います。

「ゼロトラスト」に視点を置き、認証部分の整備が終えるころには、自ずと組織に必要な重点項目が見えてくると思います。

先述しましたが、企業ごとに自社の環境や事業内容に合わせて、自社に最も適した「ゼロトラスト」へ移行していくと良いでしょう。

まとめ

ゼロトラスト セキュリティは概念であり、単一のサービスのみで実現するのものではなく、複数のサービスを組み合わせて実現していくものになります。

それにより、あらゆる分類や機密レベルのセキュリティ体制の向上に活用できます。

しかしながら、すべてのサービスを導入するとなると一般的にコストが高額になるため、優先順位をつけて導入を検討されると良いかと思います。

ゼロトラストへの移行は組織がそのミッションにおけるリスクをどのように評価するかに関する道筋であり、技術の全面的な置き換えで単純に達成することは出来ません。

投稿者プロフィール

最新の投稿

情シス2024年2月26日LANSCOPEをオンプレ版からクラウド版に移行してみよう

情シス2024年2月26日LANSCOPEをオンプレ版からクラウド版に移行してみよう BCP2021年10月27日費用を掛けずに安否確認ツールを実装

BCP2021年10月27日費用を掛けずに安否確認ツールを実装 クラウド2021年10月6日SSO(シングルサインオン)をOktaに変更した話

クラウド2021年10月6日SSO(シングルサインオン)をOktaに変更した話 クラウドネイティブ2021年9月30日ゼロトラストの基本

クラウドネイティブ2021年9月30日ゼロトラストの基本