こんにちは。

今回は今ニュースで話題の日本年金機構の情報漏えい事件について簡単に紹介していきたいと思います。

今月1日に日本年金機構がサイバー攻撃を受け個人情報が流失したと発表がありました。

標的攻撃を受け、年金加入者の氏名、基礎年金番号といった個人情報約125万件が漏えいしたとのことです。

漏洩した情報は3種類あるとのこと。

内訳

1.「基礎年金番号と氏名、生年月日」の組み合わせ…約116.7万件

2.「基礎年金番号、氏名、生年月日と住所」の組み合わせ…約5.2万件

3.「基礎年金番号と氏名」の組み合わせ…約3.1万件(最も流失が少なかった)

参考URL:http://itpro.nikkeibp.co.jp/atcl/column/14/346926/060300268/

また、情報漏えいの流失先は東京海運業者のサーバーに漏えいした個人情報の一部が保存されていたとの事…

対策として「日本年金機構側」は該当する個人については基礎年金番号を変更し、対応するという。

詳細情報URL:http://d.hatena.ne.jp/Kango/

[原因]

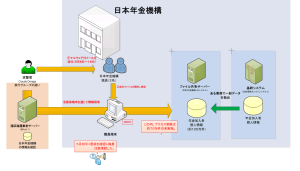

今回の事件の直接的な原因はマルウェアと呼ばれる標的型攻撃メールを受けっとった職員が添付ファイルを開き、マルウェアに感染したことである。

そのマルウェアがLANを介して広げ、ファイル共有サーバから個人情報を盗みだし、外部に送信し、情報が漏えいしたとのこと。

画像をクリックすると画像が大きくなります。

[malware=malicious:(悪意がある)とsoftware:(ソフトウェア)を組み合わせた造語]と呼び、ウイルスもその中の一種

ちなみに今回のような攻撃パターンは標的型メール攻撃とよびます。

今回の事件の直接的な原因は標的型攻撃を受けた、マルウェア感染ですが、その他にも機構側の対策の不備により被害が拡大したのではないかといわれています。

[機構側の問題点]

・機構が全ネットワークを遮断するのが遅すぎたのではないか。

→これによって被害が約125万件という多くの情報漏えいにつながったのではないか…。

・ファイル共有サーバーを社会保険時代から恒常的に利用していて、その年数は5年以上前のものだったこと。

・運用ルールの遵守が徹底されていなかったこと

→パスワードの設定を職員任せにしてチェックが行き届かない運用であったことと、ネットがつながるパソコンで個人情報のサーバーにもアクセスできるネットワーク設計だったことが重なり、今回の流出を招いた。

(運用方法一部抜粋)

運用ルール上、個人情報をファイル共有サーバーに格納することは原則禁止していた。格納する際は、アクセス制限をかけたりファイルに「人に推測されにくいパスワード」を設定する。さらにどんなファイルを格納したかを一覧にして総務部に報告することを課していたという。

ただしパスワードの設定は職員に任せてお り、格納のたびに第三者が確認することはなかったとのこと。

今回漏れた125万件のうち、約55万件はパスワードが設定されていなかった。

参考URL: http://itpro.nikkeibp.co.jp/atcl/news/15/060201844/

これらのことから、機構側のセキュリィティ意識が低い事が伺えます。

そして、情報管理への意識の低さや内部の判断ミスなどが複合的に重なり、結果的に多くの個人情報流失に繋がったといえます。

[対策]

・ソフトウェア更新やウイルス対策ソフトの導入

・ユーザーの教育や訓練

→感染のリスクを減らす対策

・重要業務を行う端末やネットワー クの分離

・共有フォルダにおけるアクセス権の設定

・データの暗号化やパスワードによる保護…「重要情報が保存されているサーバーでの制限」

・有事に備えた体制や手順書の整備

→もし感染してしまった場合の対策

参考URL:http://www.atmarkit.co.jp/ait/articles/1506/03/news057.html

攻撃を受けないような対策もしつつ、もし感染してしまった場合でも被害を最小限の抑える対策も万全に行う必要があります。

どちらかというと、後者の対策の方が重要かもしれません。

その理由として、昨今のサイバー攻撃は巧妙かつ執拗な手口を用いることが特徴であり、脅威はより一層高度化しています。そのこともあり、システムが追い付けていない可能性がある為です。

また、今回の機構側の事件のように、セキュリティリテラシーが低い場合、感染そのものよりも感染後の措置によって被害が拡大される可能性が高いです。

そうなった場合でも被害を最小限に食い止めらるよう、対策案を明文化し、有事に備えた対策案運用の徹底をしていくことが重要です。

[まとめ]

今回の事件より

・技術的な安全システムを有していても人的要因で簡単に流出に発展する恐れがある。

・「セキュリティ対策の確認、運用のルールの徹底」が重要なことであることが浮き彫りになった。

この事件で、セキュリティについての関心が再度高まったといえます。

弊社もお客様の情報をお預かりする身です。セキュリティには万全を期しています。

弊社セキュリティへの取り組みについてはHPに記載がございます。詳細な取り組みはHPでご確認下さい。

・情報セキュリティについての取り組みついて

→http://www.skyarch.net/profile/security.html

・サービス品質について

→http://www.skyarch.net/profile/quality/iso27001/policy27001.html

・セキュリティQ&A

→http://www.skyarch.net/support/qa/file-server/faq02.html

最後に、技術的な事で悩んだら、ぜひサバカンblogへ! 新しい発見があると思います。

最後までお読みいただきましてありがとうございました。

投稿者プロフィール

最新の投稿

AWS2021年12月2日AWS Graviton3 プロセッサを搭載した EC2 C7g インスタンスが発表されました。

AWS2021年12月2日AWS Graviton3 プロセッサを搭載した EC2 C7g インスタンスが発表されました。 セキュリティ2021年7月14日ゼロデイ攻撃とは

セキュリティ2021年7月14日ゼロデイ攻撃とは セキュリティ2021年7月14日マルウェアとは

セキュリティ2021年7月14日マルウェアとは WAF2021年7月13日クロスサイトスクリプティングとは?

WAF2021年7月13日クロスサイトスクリプティングとは?