こんにちは。

今回は前回のセッション紹介の続きをお送りしていきたいと思います。

前回ブログはこちらから…

非エンジニアがAWS Summit Tokyo 2017へ参加してみた セッション参加編~Part3-1~

セッション紹介(続き)

ベストプラクティスを活用したシステム品質向上

・AWS Trusted Advisor

・AWS Answers

・AWSサポートナレッジセンター

AWSのご利用に関するベストプラクティス情報

・ユーザーの皆様による事例発表や、一般的なブログ/書籍

・AWSが発行するホワイトペーパーやWell-Architected Framework

・お問い合わせに対してサポートがご紹介するベストプラクティス

・AWS Trusted Advisorが提供する自動チェック

お客様のセルフレビューを支援 AWS Trusted Advisor

→自分が作った環境のチェック(自分自身で…)

・システムのセキュリティは十分に強化されているだろうか?

・無駄なコストはかかってないだろうか?

・自分のシステムはベストプラクティスに適合している?

AWS Ttusted Advisorが提供する機能

・お客様が使用しているAWSリソースのヘルスチェックダッシュボード

・ヘルスチェック結果の通知

・アクションリンク-通知に対する推奨アクションへのダイレクトパス

・IAMによるアクセス制御とAWSサポートAPIの提供

AWS Trusted Advisorがチェックする項目

・コスト最適化…アイドルRDS、使用率の低いEBSボリューム、EC2インスタンスなど

・セキュリティ…セキュリティグループ設定、S3バケット許可、IAM/ルートアカウントMFA設定など

・耐障害性…RDSマルチAZ構成、EBSスナップショット、ELBのクロスゾーン設定等

・パフォーマンスの向上…サービス制限、高負荷なEC2インスタンス、CloudFrontのキャッシュヒット率チェック等

ここだけはチェックする項目

[コスト削減]

・使用率の低いEC2インスタンス

・CPUやN/Wトラフィックから判断(このリストに出てくるインスタンスは全く使われてない可能性あり。)

・バッチ用インスタンスなどの場合SPOTインスタンス等を活用するとコスト最適化可能

・RDSアイドル状態のDBインスタンス

・検証用途などで大きなインスタンスサイズのままの場合はインスタンス再考

・とりあえずデータを残したい場合はスナップショットを活用

・利用頻度の低いEBSボリューム

・インスタンスにアタッチされてないボリュームはスナップショットかするなどを検討

[セキュリティ]

・セキュリティグループ設定

・EIPを持つインスタンスに不要なポートをグローバルにオープンしているセキュリティグループをしようしてないか?

・S3バケット許可

・想定外のバケットがパプリックアクセス許可してないか?

・IAMの使用/ルートアカウントのMFA

・ルートアカウントの通常使用は基本的に避けるべき。

最低限ルートアカウントはMFAで保護。

・AWS Cloud Trailロギング

→普段使用しないリージョンも有効化されているか?

[耐障害性]

・S3バケットロギング

・S3バケット操作ログは問題解析で有効

・CloudTrailでもバケット操作をログ可能

・各種冗長化

・RDSマルチAZ、ELBクロスゾーン分散、Direct Connect冗長性チェック、VPNトンネルの冗長化

・EBSスナップショット

・消えて困るものはこまめにスナップショットでバックアップ推奨

[パフォーマンス]

・サービス制限

・AWS各サービスが持っているサービス制限値の現在の制限値と実際の利用状況。

制限解除には最低でも2営業日

・EBSブロビジョンドIOPSボリュームアタッチ設定

EBS PIOPSボリュームの本領が発揮できてない可能性

・コンテンツ配信の最適化(CloudFront)

S3から直接配信するよりCloudFrontを介したほうがコスト的にもパフォーマンス的にもよいことも…

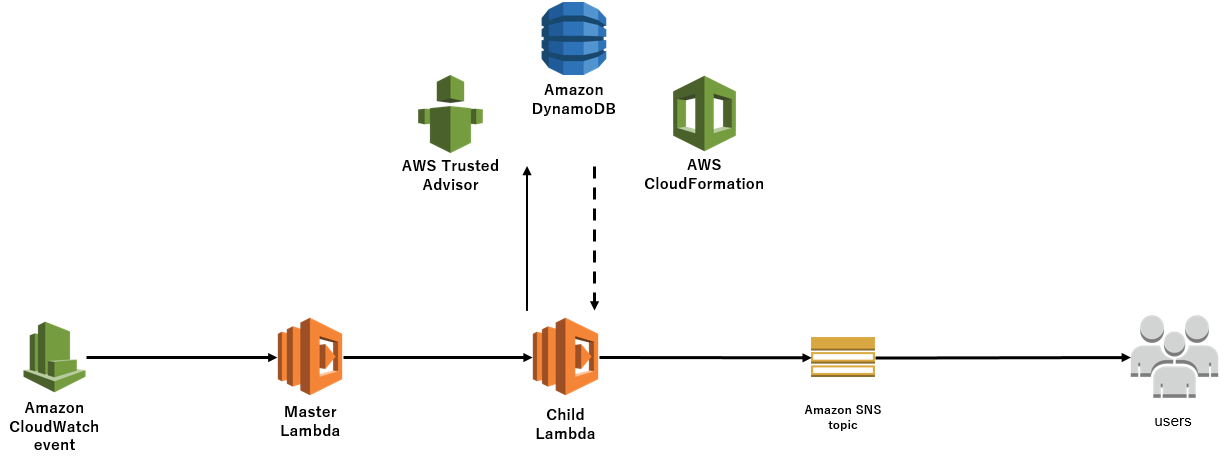

活用例

AWS Limit Monitor(AWS Answers)

Trusted Advisorや各サービスが提供するAPIを使ってLimitの設定値等を自動的にチェック。

必要に応じて通知するソリューションをCloudFormationのテンプレートとして提供。

コストの可視化とAWS利用の最適化

コスト管理を支援する様々なツール

・AWS Biling Console

・予算管理

・各種レポート

・Trusted Advisor

・Cost Explorer

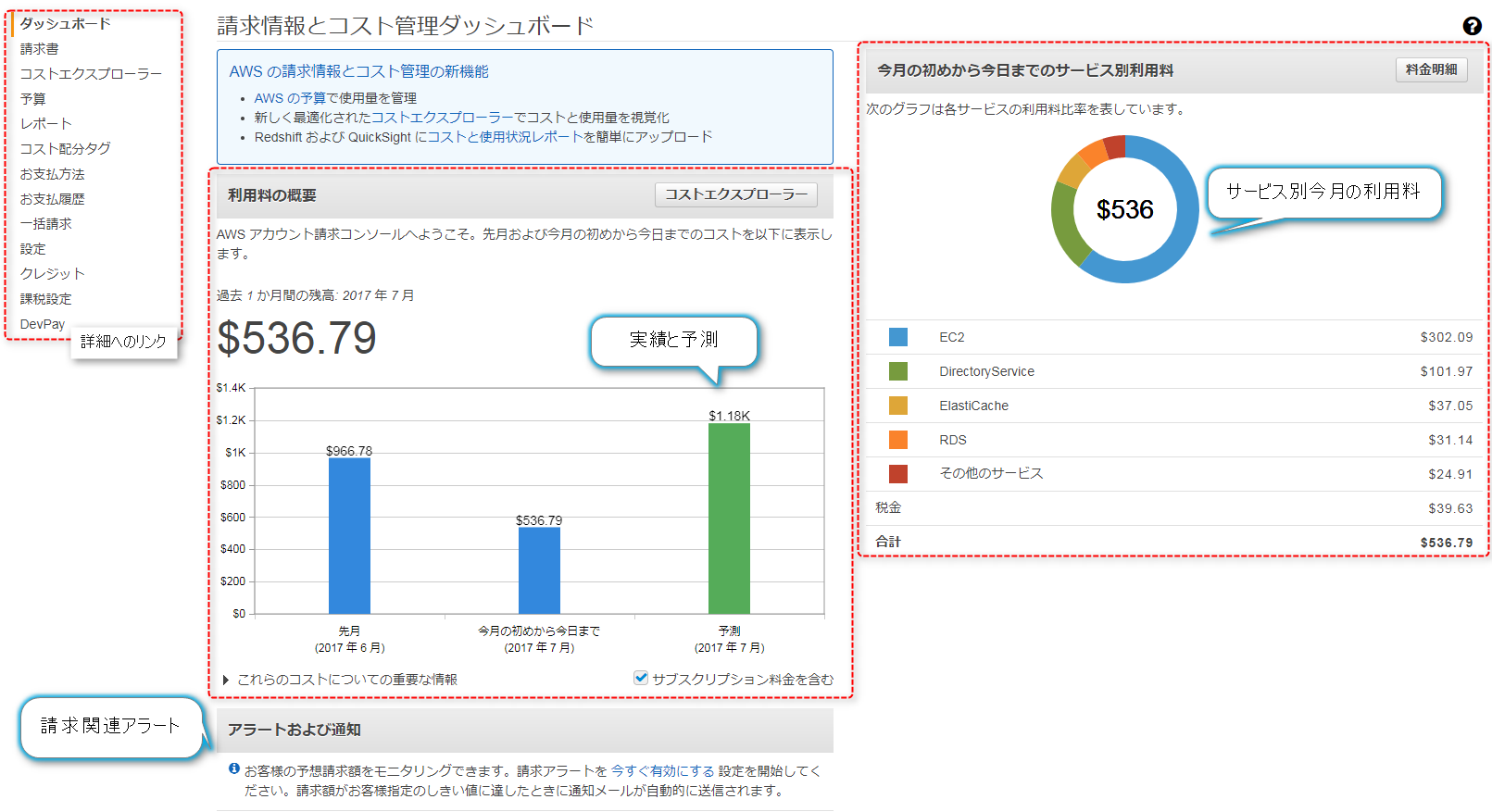

請求関連のコンソール AWS Billing Console

予算管理機能

予算を超過した場合も通知機能があるので、予算管理の手間が軽減

AWSの利用状況把握をサポートする各種請求レポート

・毎月のレポート…請求書情報をExcelで管理可能

・毎月のコスト配分レポート…タグごとの集計にも対応

・AWS使用状況レポート…サービス毎の使用量の確認

請求明細レポートとAWSのコストと使用状況レポート…詳細なコスト分析を自分でやりたい場合

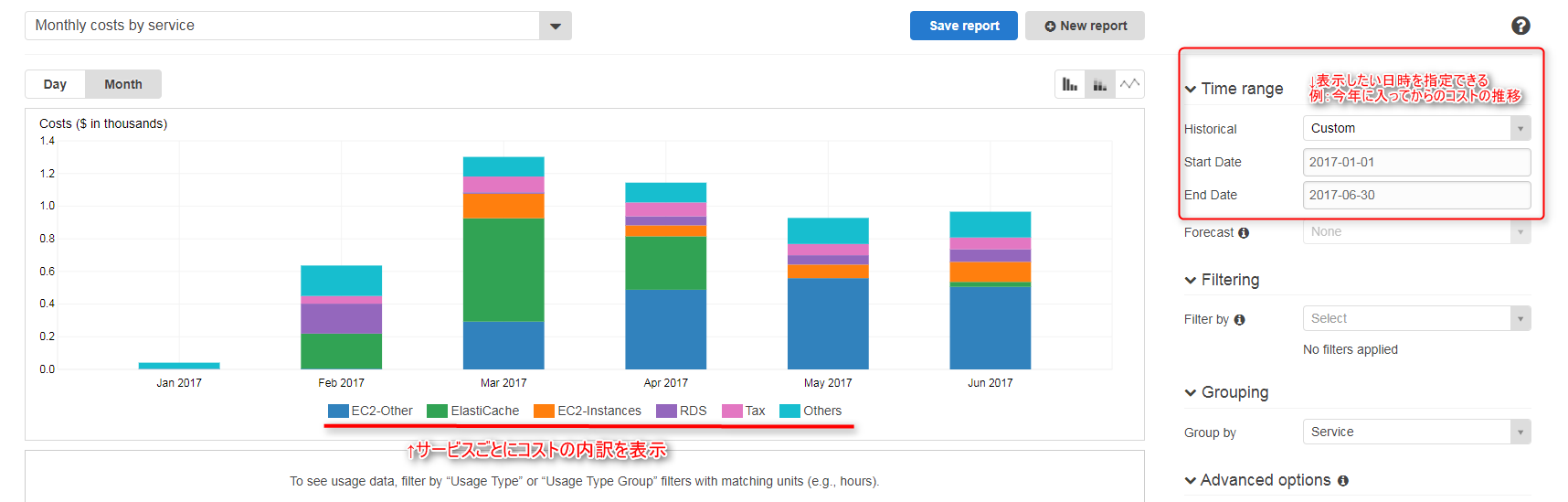

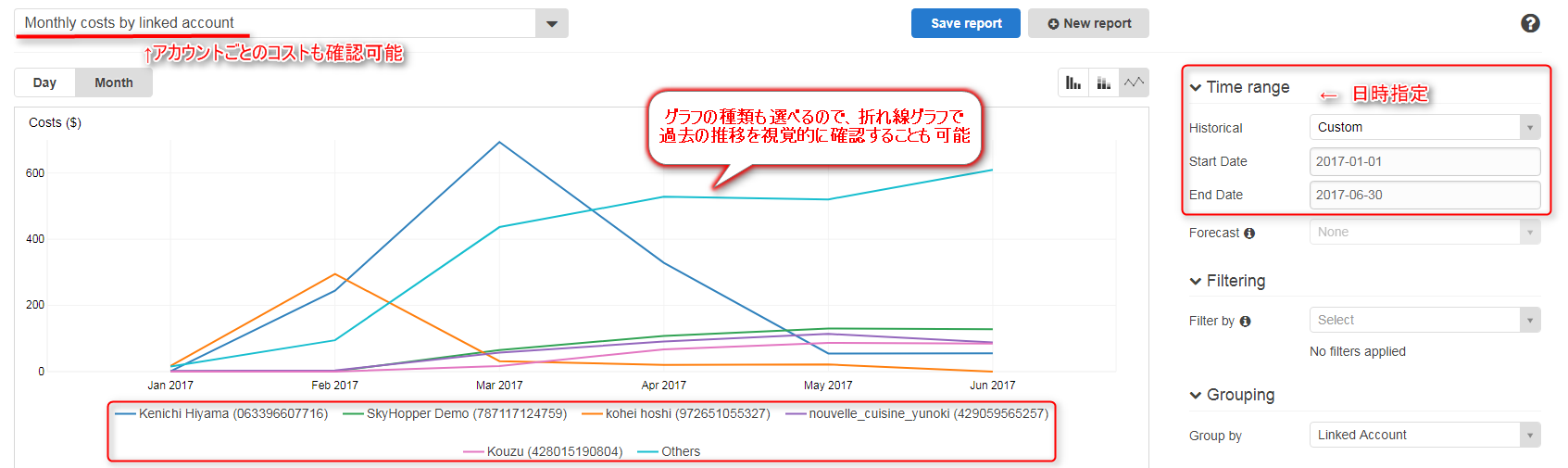

コストの可視化…(Cost Explorer)

Cost Explorerとは…

AWSで過去に使った費用等をグラフ表示する為のツール。

→無料で使えます!

過去のデータを参照することだけでなくそこから使用量を分析して、以降3ヶ月にどれくらい使用する可能性があるか予測できる。

例:サービスごとのコスト内訳表示

例:アカウントごとコスト内訳表示

連結アカウントの場合、アカウント別に表示できることも可能。

→使いすぎの人が一目瞭然!

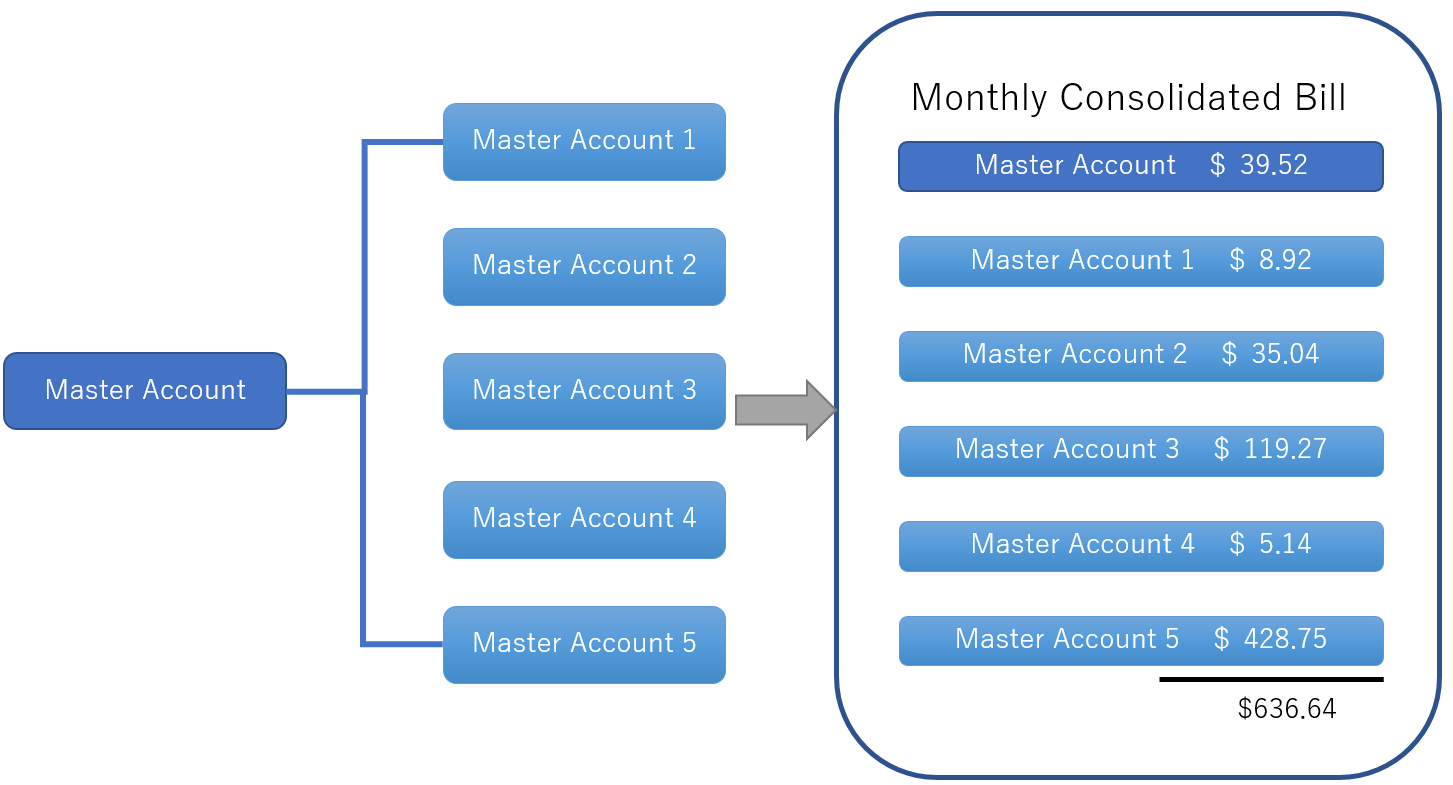

AWS Organizationsの一括請求機能の活用

AWS Organizationsとは…

複数のAWSアカウントをポリシーベースで管理が可能なこと。

一括請求親アカウントから子アカウントを作成することも可能。

・複数のAWSアカウントに適用するポリシーを集中管理

・AWSのサービスのアクセス制御

・AWSアカウントの作成と管理の自動化

・複数のAWSアカウントへの一括請求

料金最適化まとめ

・各種レポート、Cost Explorerを定期的にチェックしてコスト構造を可視化。

・リザーブドインスタンスのようなディスカウントの仕組みを活用しつつ、有効活用されてるかをチェック。

・AWS Oraganizationでばらばらのアカウントをまとめて一括請求とすることでRIやボリュームディスカウントを最適化。

まとめ

・AWSが提供している効率化ツールを使って、AWS環境のリソース管理、コスト管理をすることが出来る。

→コストやリソース管理等の手間を省いてサービスを利用することが出来る。

・困ったときはAWSのサポートセンターを利用して解決。

→問い合わせをする際は具体的な内容を伝えると、やり取りの工数も削減できる。

感想

今回のセッションはAWSリソースのメンテナンス関連や、セキュリティ管理、コスト管理、サポートについて等サービスを使う上でのAWS管理全般についてのセッション内容になっていました。私はメインでAWSのサービスを使う側でなく、コストの把握等を主にやっているので業務に近い内容となっており、とても勉強になりました。

特にCost Explorerは社内で検証用アカウントの金額可視化や、今後発生する費用の予測等業務に使えそうな機能があったので、ぜひ使ってみたいと思っております。

ちなみに、このセッションはランチセッションとなっており、お弁当を食べながらセッションを聞くことができました~。

ちょうどお腹もすいていたので、よかったです。

過去2回AWS Summitに参加してますが、ランチセッションへの参加は今回が始めてでした。お弁当おいしかったです~。機会があれば来年も参加して、お弁当を…(笑)

次回も引き続きセッションについて紹介していこうと思います。

最後に

今回のAWS Summit Tokyoには弊社も出展をしておりました。

様子はこちらから↓↓

https://www.skyarch.net/blog/?p=12010

弊社スカイアーチははAWSアドバンスドコンサルティングパートナーとして、お客様にAWSを利用した様々なサービスを提供してます。

詳細はHPをご覧ください。

HP

https://www.skyarch.net/proactive/cloud/aws/

AWS運用でお困りの方はぜひ弊社へご一報を…

技術的な事で悩んだら、ぜひサバカンblogへ! 新しい発見があると思います

最後までお読みいただきましてありがとうございました。

投稿者プロフィール

最新の投稿

AWS2021年12月2日AWS Graviton3 プロセッサを搭載した EC2 C7g インスタンスが発表されました。

AWS2021年12月2日AWS Graviton3 プロセッサを搭載した EC2 C7g インスタンスが発表されました。 セキュリティ2021年7月14日ゼロデイ攻撃とは

セキュリティ2021年7月14日ゼロデイ攻撃とは セキュリティ2021年7月14日マルウェアとは

セキュリティ2021年7月14日マルウェアとは WAF2021年7月13日クロスサイトスクリプティングとは?

WAF2021年7月13日クロスサイトスクリプティングとは?