こんにちは。kobataです。以前DeepSecurityの基本的な機能とDSaaSの紹介を書かせていただきました。今回は、さらに少し掘り下げてIPS機能と不正プログラム対策について書いてみようと思います。

IPS機能

そもそもIPSとは何かご存知でしょうか。

侵入防止システム(しんにゅうぼうしシステム、英: Intrusion prevention system 略称: IPS)とは、コンピュータネットワークにおいて、特定のネットワーク及びコンピュータへ不正に侵入されるのを防御するシステムである。

出展:ウィキペディア

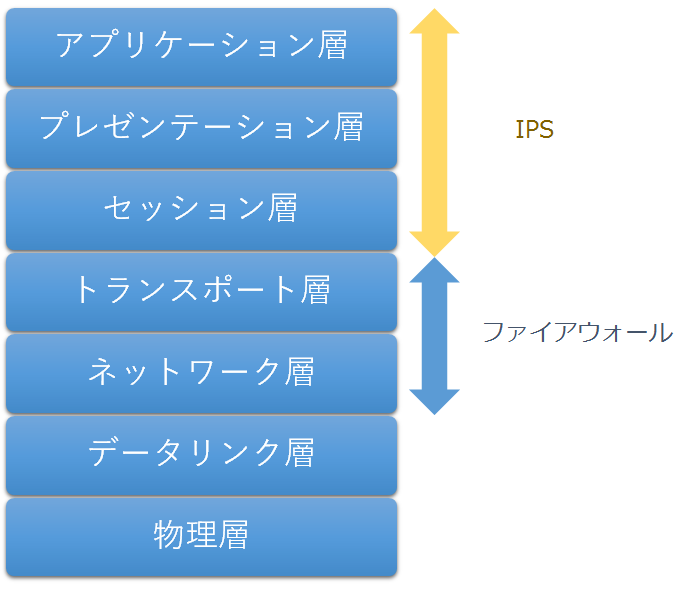

通常、アプライアンス製品のファイアウォールやクラウドのセキュリティグループなどを利用するとIPアドレスの制限をすることができ、特定IPアドレスからのDOS攻撃などは防ぐことができます。しかし、SQLインジェクション、クロスサイトスクリプト(XSS)等のWebアプリケーションの脆弱性を突いた攻撃やDNSサーバ、DBサーバなどの脆弱性に対する攻撃は防ぐことができません。これらミドルウェアの脆弱性に対する攻撃からサーバを保護してくれるのが、このIPSです。

Trendmicro社では実際の攻撃内容、脆弱性、不正な振る舞いをもとにDeepSecurityの仮想パッチ(シグネチャ)を作成しているようです。DeepSecurityがシステムをスキャンした結果、仮想パッチが必要であれば自動的に適用する仕組みになっています。※推奨設定の自動適用やスケジュールスキャンの設定などを施す必要があります。

また、DeepSecurityではIPSに加えてIDS (IntrusionDetectionSystem / 侵入検知システム) 機能もサポートしています。IDSを利用すると不正なアクセスを検知し遮断はせずに、セキュリティ管理者に通知する事できます。運用中のサーバでDeepSecurity導入によるサービス影響が気になる場合などは、まずIDS機能を有効にして検知状況等を確認し、その後IPS機能を有効にしたりすることができます。トレンドマイクロ社のサイトでも以下のように紹介されています。

全てのルールは、防御モード(パケットを破棄するモード)と、検出モード(イベントのみをログに記録しトラフィックは通過させるモード)を選択することが可能です。Deep Securityの導入に伴い、正常パケットを止めてしまう等の誤検知が心配な場合は、初めは検知モードで導入し、アプリケーションの動作が確認されてから防御モードにするなどの方法で、安全に導入することが可能です。

出展:http://www.trendmicro.co.jp/jp/business/products/tmds/#function

ちなみにIPSを使えばそれで全て解決というわけではなく、基本的には脆弱性対応の暫定処置となります。IPS機能で脆弱性をついた攻撃を防いでいる間に、キチンとした脆弱性対策を行う必要があります。

不正プログラム対策

Trendmicro社のサイトによると以下のように記載されています。

サーバにウイルスが感染することを防止します。ウイルスがサーバに侵入しようとした際に検出するリアルタイム検索や、毎週/毎日など事前に設定した時間に検索を行うスケジュール検索によりサーバをウイルス感染から保護します。さらに、Webレピュテーション機能(不正なURLをクリックした際に、そのURL先にリダイレクトされることを防ぐ機能)も実装されています。

http://www.trendmicro.co.jp/jp/business/products/tmds/#function

不正プログラム対策は簡単にいうとウィルス対策です。

不正プログラム対策の設定では、リアルタイム(スケジュール)、手動、予約の3種類の検索設定があり選択する事ができます。また、検索対象ディレクトリ、ファイルの指定が可能で、安全であることが明確な大容量ファイル(動画ファイルや画像ファイル)などは検索対象から外すこともできます。

不正プログラムと判断されたファイルは、サーバ内の特定フォルダ(¥Trendmicro¥AMSP¥quarantine)に暗号化されて隔離されます。隔離ファイルは、復元、ダウンロード、削除ができますが、実際にファイルの復元するケースはほとんどないようです。ダウンロードは暗号化した専用形式(zip)で落とせます。ちなみに削除したら復旧はできません。

まとめ

今回は、DeepSecurityのIPS機能と不正プログラム対策について少し紹介しました。まずは製品についての紹介をしてますが、ゆくゆくは検証した画像なども貼り付けていきたいと思います。セキュリティ製品を検討の方は是非スカイアーチまでご連絡を。閲覧頂きありがとうございました。

投稿者プロフィール

-

オンプレからクラウドまで幅広く見てるサーバエンジニアです。

得意分野は、AWSと監視ツール!開発は勉強中です!!

最新の投稿

AWS2017年5月31日[速報]Amazon Lightsailが東京リージョンで利用できるようになりました!

AWS2017年5月31日[速報]Amazon Lightsailが東京リージョンで利用できるようになりました! AWS re:Invent 20162016年12月2日【AWS re:Invent 2016】新サービス「Amazon EC2 Systems Manager」が発表!

AWS re:Invent 20162016年12月2日【AWS re:Invent 2016】新サービス「Amazon EC2 Systems Manager」が発表! AWS re:Invent 20162016年12月1日【AWS re:Invent 2016】STG202 – Deep Dive on Amazon Elastic File System

AWS re:Invent 20162016年12月1日【AWS re:Invent 2016】STG202 – Deep Dive on Amazon Elastic File System AWS re:Invent 20162016年12月1日【AWS re:Invent 2016】新サービス「AWS Greengrass 」が発表!

AWS re:Invent 20162016年12月1日【AWS re:Invent 2016】新サービス「AWS Greengrass 」が発表!