なぜ、本場のPanda ExpressとTaco Bellはこんなにも美味しいのか。

4年ぶりにre:Invent 2023に参加し、喜びを噛み締めております。

概要

先日発表されたAmazon GuardDuty ECS Runtime Monitoringのセッションが追加されていたので早速行ってきました。

実際に動作を確かめてみました!

Amazon GuardDuty ECS Runtime MonitoringでFargate環境で動作するマイニングソフトを検知してみた

公式リンク

セッション

参加してきたセッションは下記となります。

SEC239 - Introducing GuardDuty ECS Runtime Monitoring, including AWS Fargate

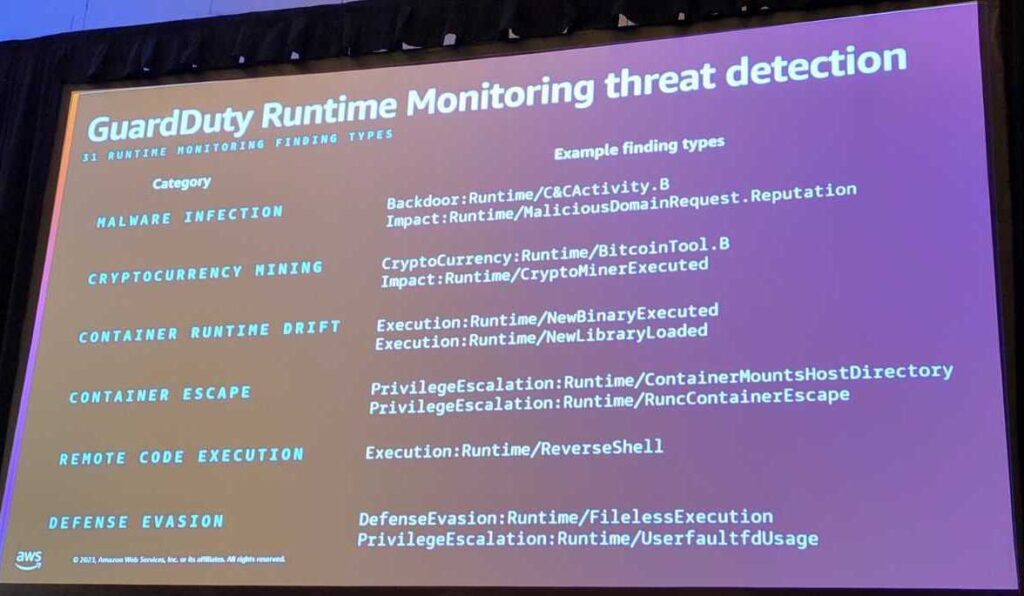

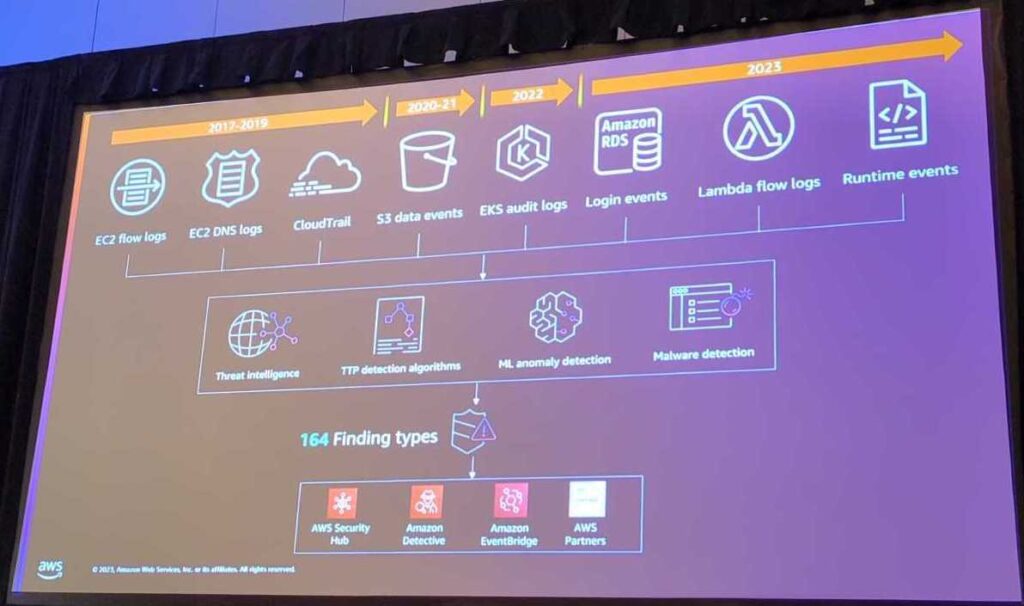

これまでのGuardDuty機能のおさらいから始まりました。

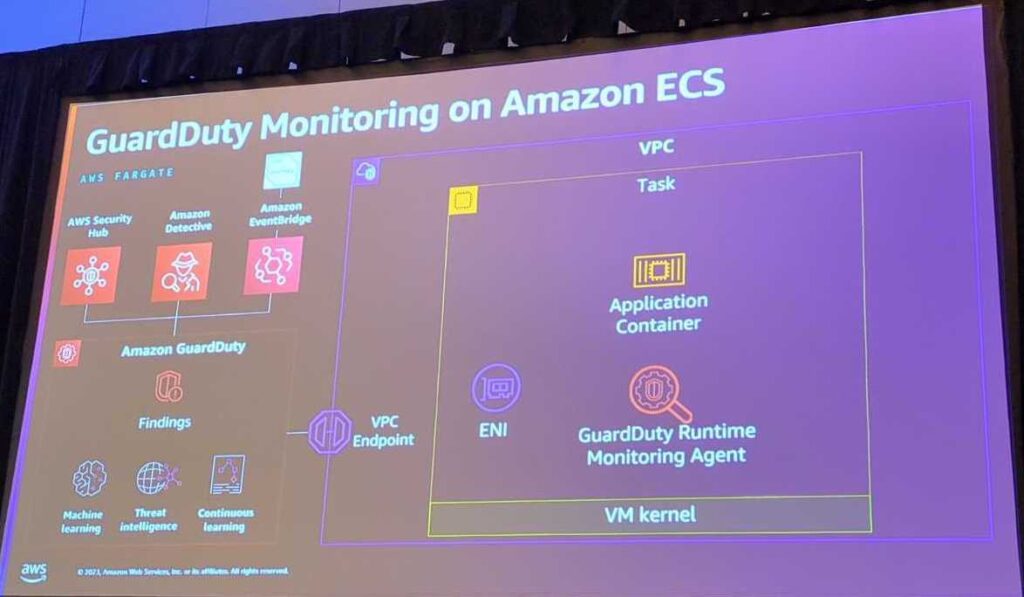

本Updateにて今年の3月からEKSのみで可能だった機能がECS(Fargate)でも可能となりました。

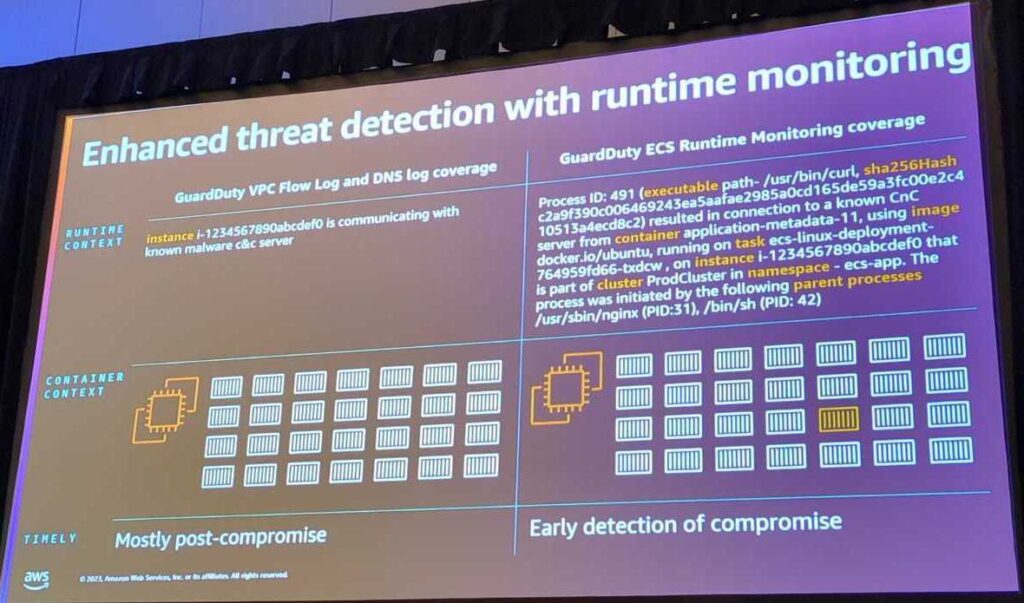

以前と比べた本機能の優位性の表/イメージ

- VPC Flowlog/DNS logのみで検出する場合に比べて高速に脅威検出が可能

- どのECS Cluster/Taskにて実行されているものか等々が明確に分かる

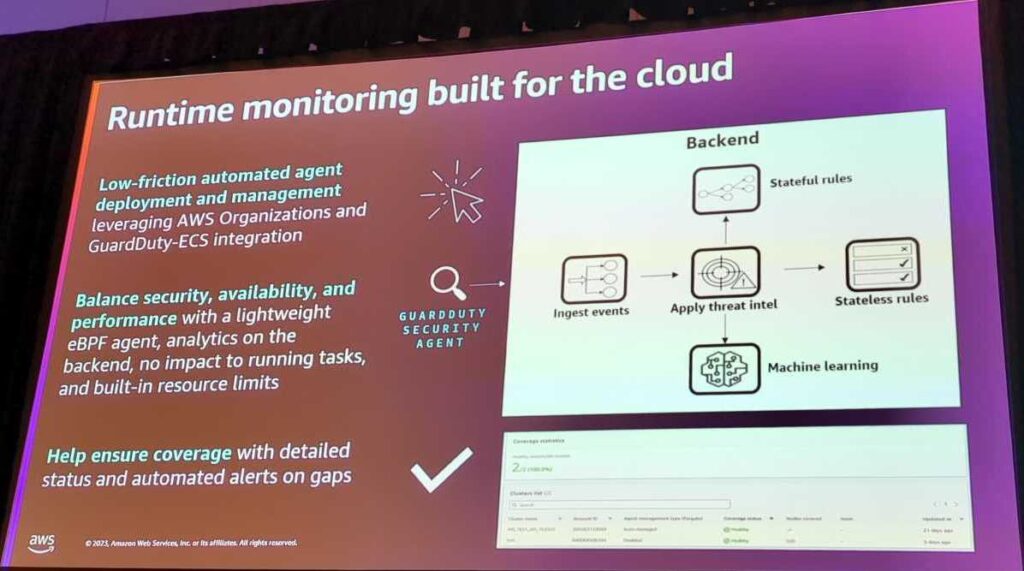

機能統合/内部の動作概要図

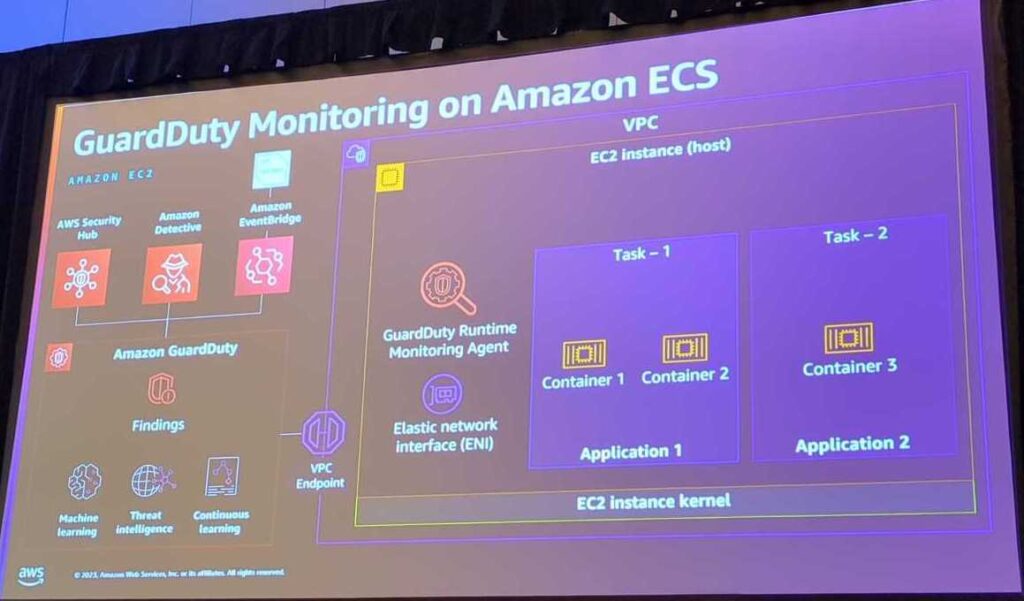

ECSタイプ別の関連リソース/動作イメージ

ポイント

- Fargateの場合、既存のタスクのコンテナを監視するためのエージェントをインストール・設定・更新・管理する必要は無い

- (既存コンテナに何かをインストールする必要はないが、サイドカーコンテナが立ち上がる)

- すでに実行中のタスクのコンテナを監視する場合は、GuardDuty ECS ランタイム監視を有効にした後でタスクを停止して開始する必要あり

- パフォーマンスにほとんど影響を与えないように設計されているが、Fargate タスクのサイジング計算で計画する必要あり

- 自動エージェント管理を選択すると、GuardDuty はエージェントが GuardDuty API と通信できるようにするためのVPC エンドポイントも作成する

- (リソース削除忘れに気を付ける)

セッション内デモについて

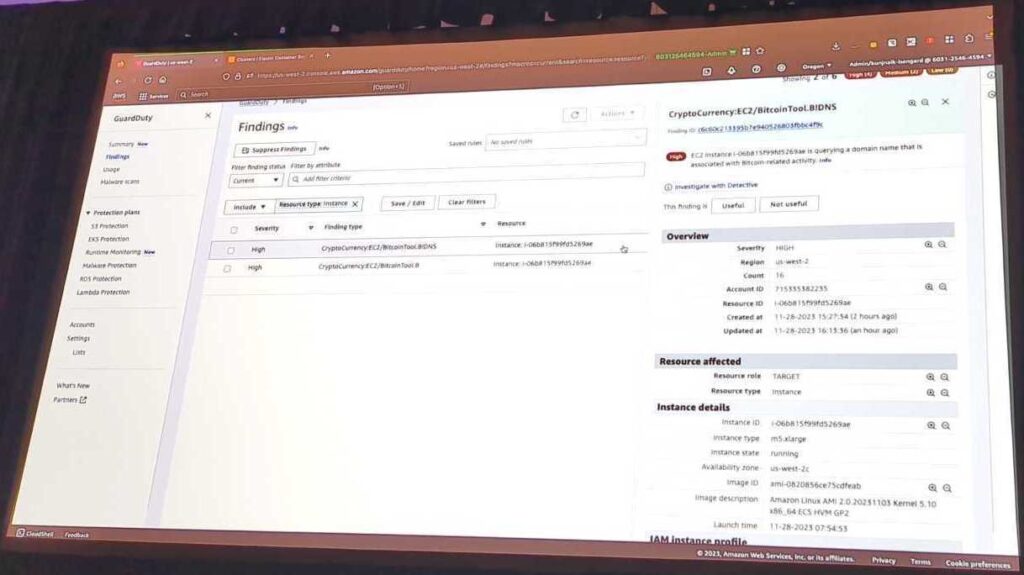

サービスの有効化をOrganizationと統合されているのでそちらから機能を有効化していました。

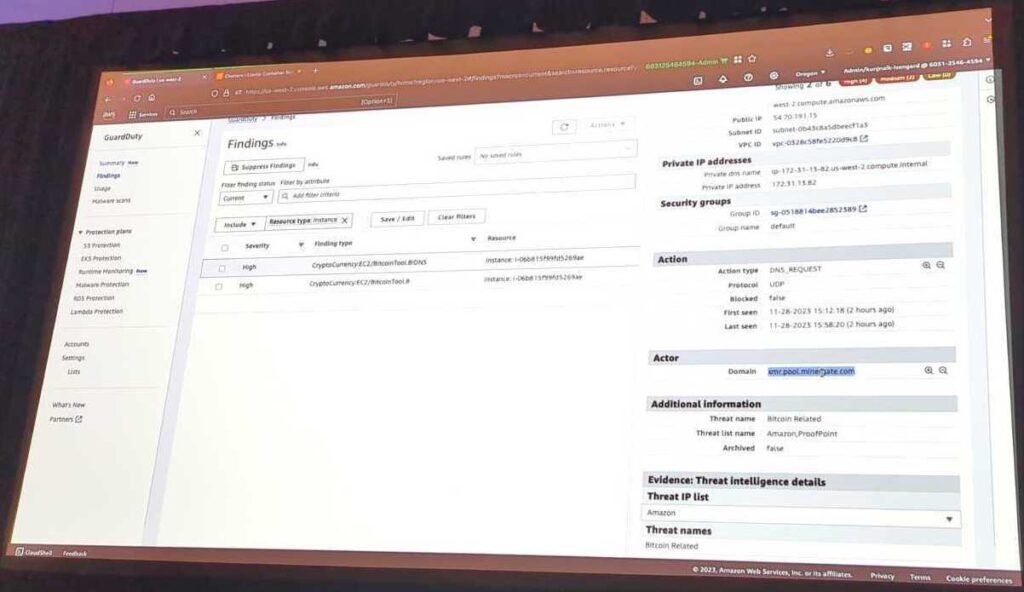

セッション内では実際のマネジメントコンソール上操作が行われ、Bitcoinをマイニングするプログラムが動作する(させられてしまった想定?)Taskが実際にFindingsに引っかかるシナリオでした。

上記で、細かい点までモニタリング出来るようになったとの記載がある通り

ECS on EC2でのデモでしたが、GuardDuty画面上でリソース詳細、どちらと通信しているか等を細かく確認できました。

所感

祝!待望のECS(Fargate含む)対応という事で

CI/CDとの統合等も実施しやすいため、利便性の高いコンテナ環境ですが、実際に運用していく中でチェックプロセスをすり抜けてしまう事も無くは無いですし

要求と、予算のせめぎ合いから、セキュリティを様々な方面からどのように・どこまで対応するかは、大きな関心事と思います。

本機能が追加された事で、よりECS(Fargate)の導入障壁が下がったと感じるため、検証・導入をすぐに進めて行こうという思いです。