こんにちは、hoshiです。

前回のAWS Configに引き続き、re:Invent 2014で発表された新サービスAWS Key Management Serviceを使ってみたいと思います。

・AWS Key Management Service (KMS)概要

AWS Key Management Serviceとは、サービスで使用する暗号鍵をAWS Management Consoleや鍵管理用APIを通じて統合管理をすることが可能なサービスです。

作成された鍵は、AWS内で堅牢なセキュリティーポリシー上で管理されているため、安全に暗号鍵を管理することが出来ます。

また、作成した鍵でS3、EBS、RDS、Redshiftを暗号化することが可能です。

今回はKMSで作成した鍵を使ってEBSの暗号化をしてみたいと思います。

・暗号鍵作成

まずはEBS作成用の暗号鍵を作成します。

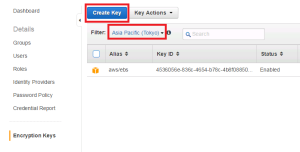

IAM内のEncryption KeysをクリックするとKMSの画面が表示されます。

リージョンをTokyoに変更してCreate Keyをクリックします。

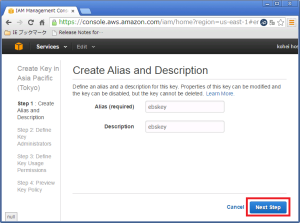

名前と説明を入力して進みます。

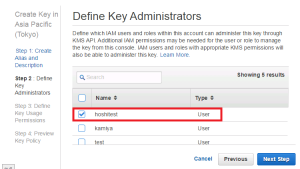

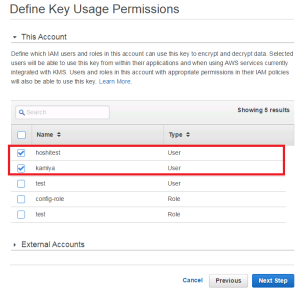

暗号鍵を管理するユーザーと暗号機能を利用するユーザーを選択します。

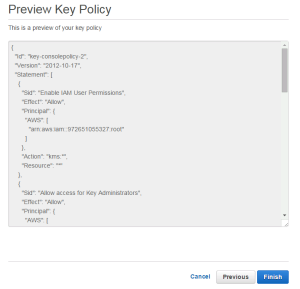

今回作成する暗号鍵のポリシーが表示されます。

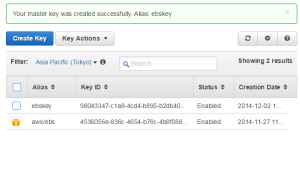

無事に暗号鍵が作成されました。

管理画面で作成した暗号鍵を有効/無効に変更することが出来ますが、削除することは出来ないようです。

・EBSを暗号化

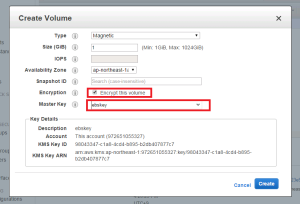

続いて作成した暗号鍵[ebskey]を用いてEBSを暗号化してみます。

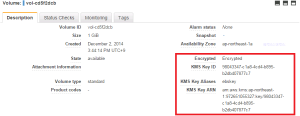

作成したEBSは暗号鍵[ebskey]で暗号化されていることが確認できました。

最後に

これまで、AWSサービスの暗号化はAWS内で自動生成される暗号鍵で行われていました。

KMSではサービス毎、IAMユーザー、IAMロール毎に暗号鍵を作成することが出来るようになっています。

作成した暗号鍵は外部アカウントと連携することも可能で、より詳細なセキュリティ設計が可能になりました。

詳細な暗号鍵の運用を行えるようになったことでシステムの堅牢性を更に高めることが出来そうですね。

投稿者プロフィール

最新の投稿

AWS2021年12月2日AWS Graviton3 プロセッサを搭載した EC2 C7g インスタンスが発表されました。

AWS2021年12月2日AWS Graviton3 プロセッサを搭載した EC2 C7g インスタンスが発表されました。 セキュリティ2021年7月14日ゼロデイ攻撃とは

セキュリティ2021年7月14日ゼロデイ攻撃とは セキュリティ2021年7月14日マルウェアとは

セキュリティ2021年7月14日マルウェアとは WAF2021年7月13日クロスサイトスクリプティングとは?

WAF2021年7月13日クロスサイトスクリプティングとは?