こんにちは、kobataです。

最近、WAFの案件も増えてきていますので、勉強したことをアウトプットしていきたいと思います。

まずは、簡単な紹介を書いていきたいと思います。

・紹介

概要については、バラクーダのサイトで紹介されています。

Barracuda WAF は他社に先駆けてクラウドに対応したサービスで、多様な WAF 機能により以下の攻撃からアプリケーションを保護してくれるようです。

対応する攻撃の例↓

- SQLインジェクション

- クロスサイトスクリプティング(XSS)

- セッションスプーフィング

- XMLベース攻撃

- ブルートフォース攻撃

- マルウェアアップロード

- セッション改ざん

・構成

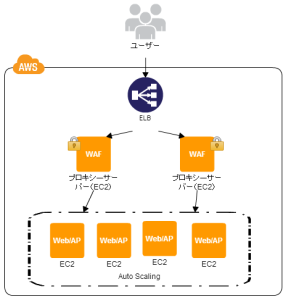

構成としては、シングルアームプロキシモードで Internet ⇒ ELB ⇒ WAF ⇒ EC2インスタンス が一般的なようです。CloudDesignPatternのWAF Proxyパターンと似てますね。

気になるのは冗長構成ができるかどうか、AutoScalingする場合はどうするのか?この辺は後々書いていきたいと思います。

引用:CDP WAF Proxyパターン

・導入手順

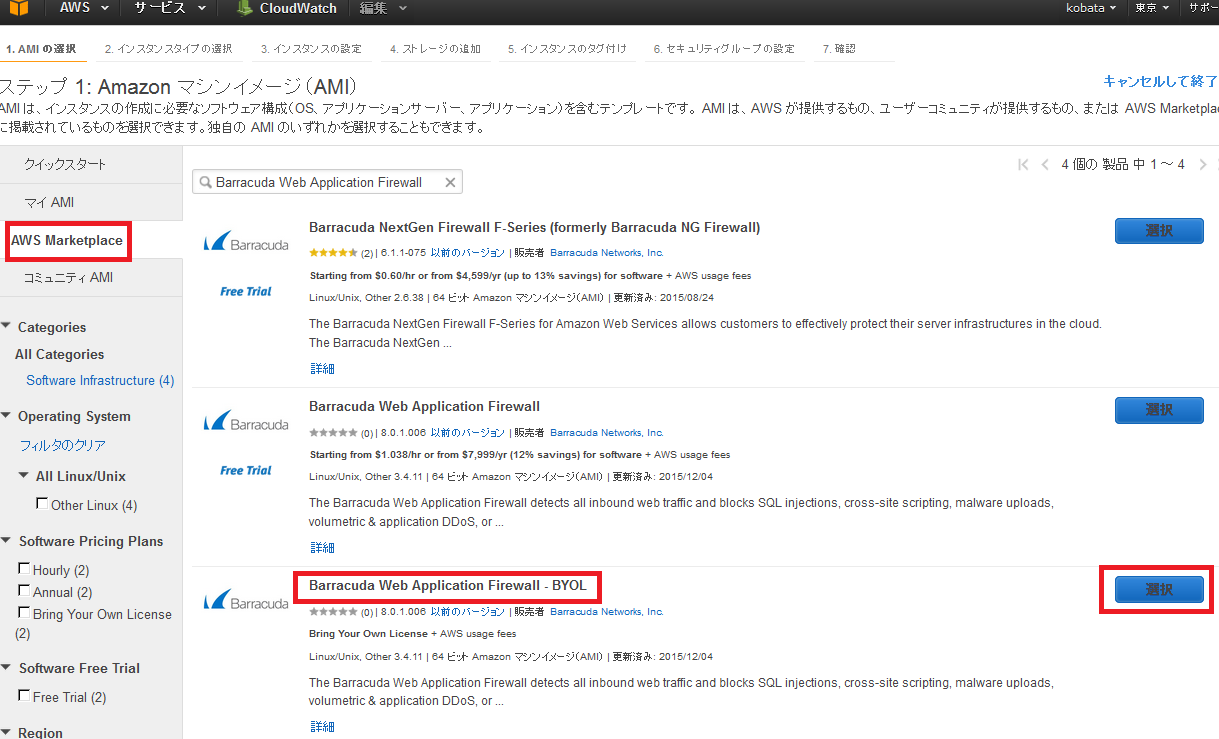

まずは Marketplace から「barracuda web application firewall」を検索します。今回は「BYOL」を選択してみます。 BYOLはBring Your Own Licenseの略で、自分で購入したライセンスをクラウドに持ち込むとことができます。

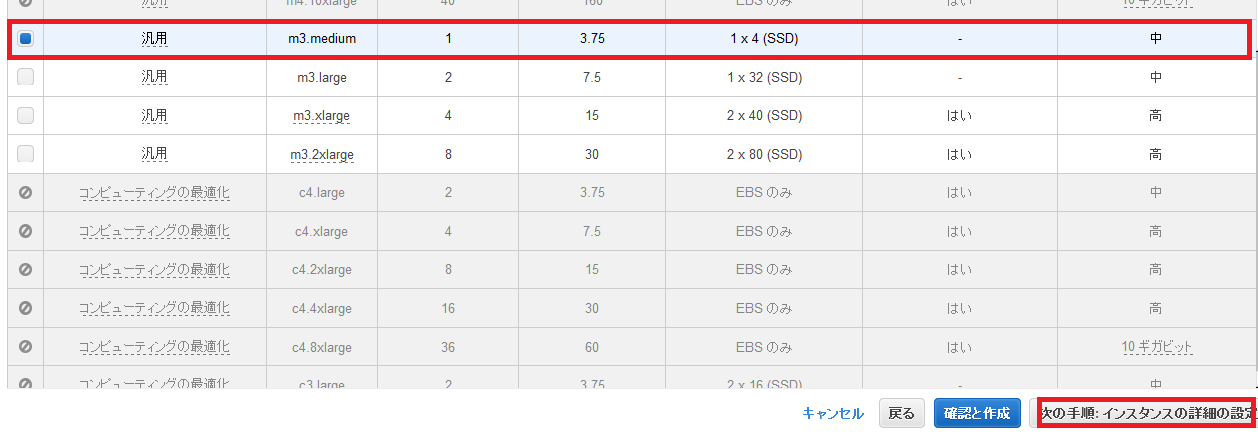

サポートするインスタンスはm3.medium、m3.Large、m3.xlarge、m3.2xlargeの4種類です。処理するデータ量に合わせて選択すると良いとおもいます。それぞれスループットが100Mbps、200Mbps、400Mbps…となっています。

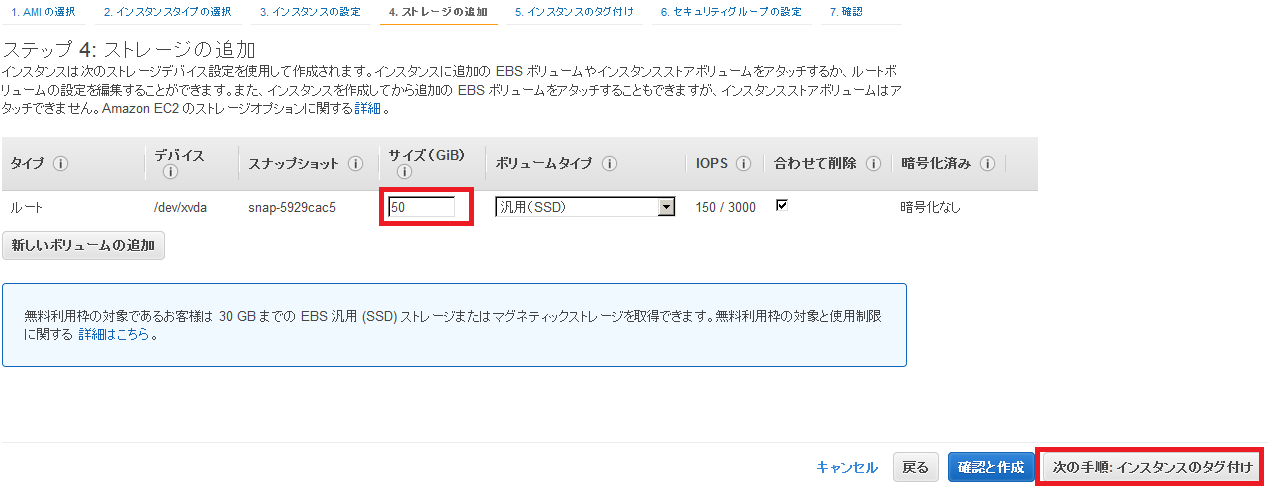

ディスクはデフォルトで50GB。

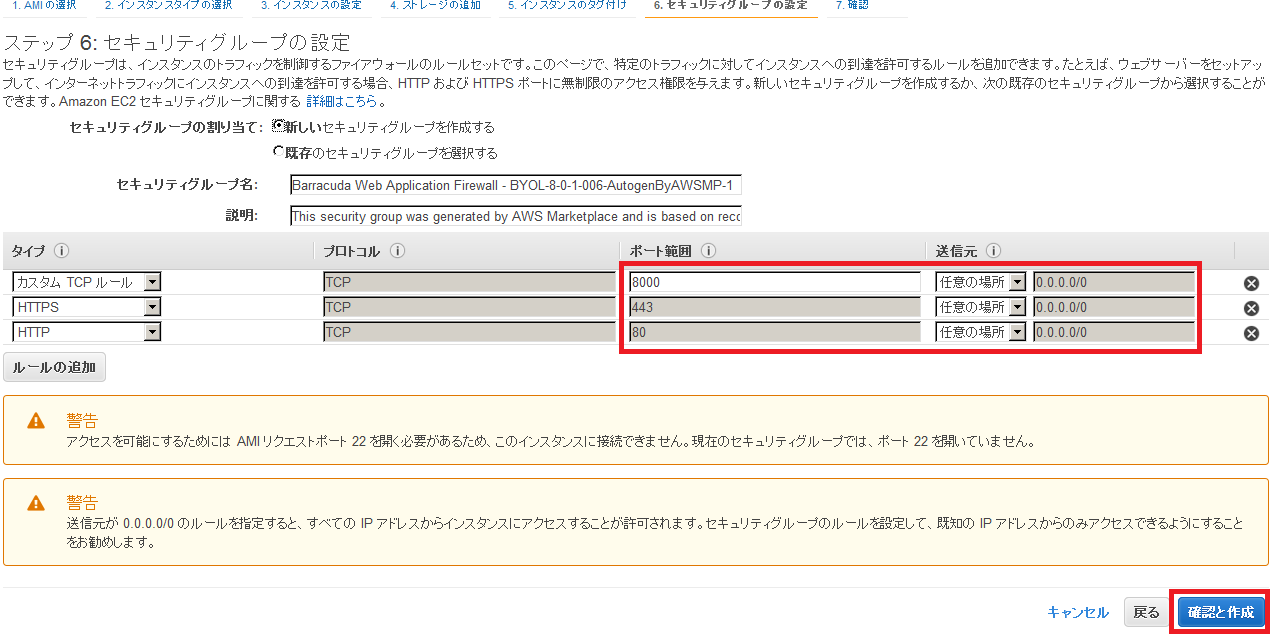

セキュリティグループは、デフォルトで8000、443、80を開放するようです。おそらく、コンパネ閲覧用のポートですね。

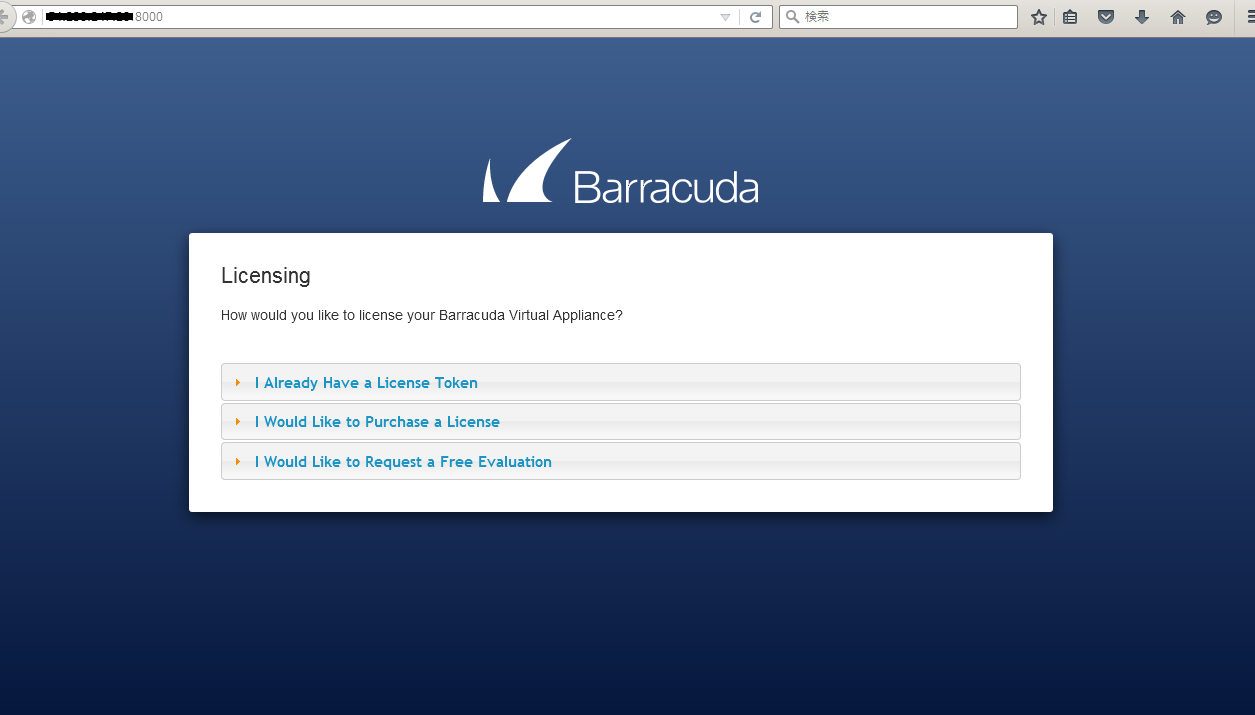

作成を完了させて、8000ポートで接続してみると…!

いいところですが、今日はここまで!

また今度、続きを書いていきます。

投稿者プロフィール

-

オンプレからクラウドまで幅広く見てるサーバエンジニアです。

得意分野は、AWSと監視ツール!開発は勉強中です!!

最新の投稿

AWS2017年5月31日[速報]Amazon Lightsailが東京リージョンで利用できるようになりました!

AWS2017年5月31日[速報]Amazon Lightsailが東京リージョンで利用できるようになりました! AWS re:Invent 20162016年12月2日【AWS re:Invent 2016】新サービス「Amazon EC2 Systems Manager」が発表!

AWS re:Invent 20162016年12月2日【AWS re:Invent 2016】新サービス「Amazon EC2 Systems Manager」が発表! AWS re:Invent 20162016年12月1日【AWS re:Invent 2016】STG202 – Deep Dive on Amazon Elastic File System

AWS re:Invent 20162016年12月1日【AWS re:Invent 2016】STG202 – Deep Dive on Amazon Elastic File System AWS re:Invent 20162016年12月1日【AWS re:Invent 2016】新サービス「AWS Greengrass 」が発表!

AWS re:Invent 20162016年12月1日【AWS re:Invent 2016】新サービス「AWS Greengrass 」が発表!