Burp Suiteを使用して脆弱性診断をやってみました。今回は環境準備編と診断編に分けて執筆します。診断編ではブルートフォース攻撃を行い診断をしていきます。前回の準備編はこちらから見ることができます。※学習のため脆弱性診断可能なサイトを診断しています。

目次

- [診断]

- [診断結果]

- [まとめ]

診断

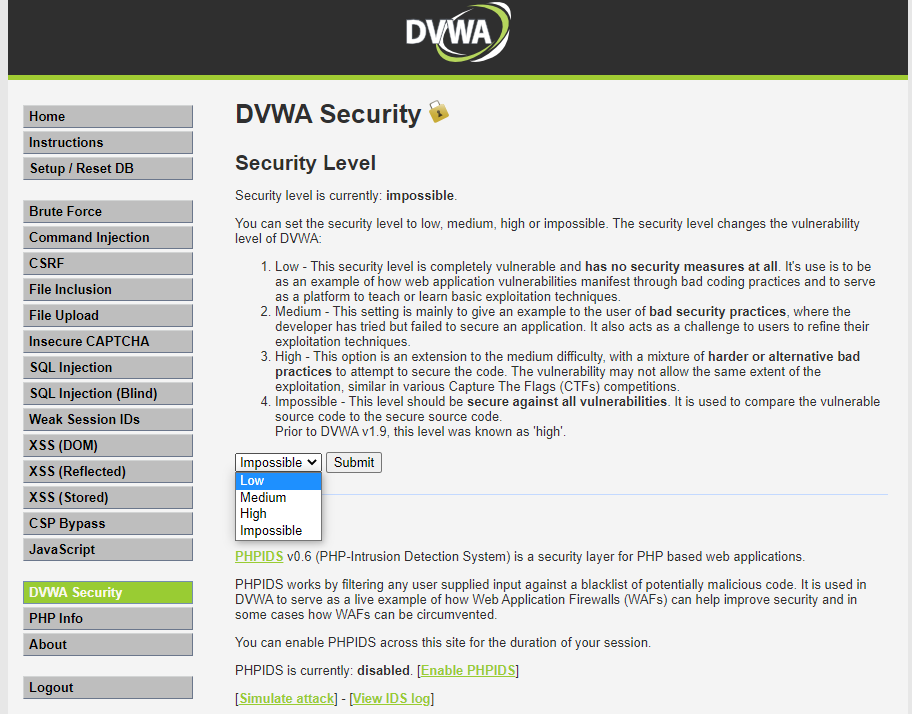

DVWAセキュリティレベル設定

以前準備したDVWAを使用し診断を行っていきます。プロキシサーバを起動、DVWAを開き、DVWA Securityタブのセキュリティレベルを「low」にします。

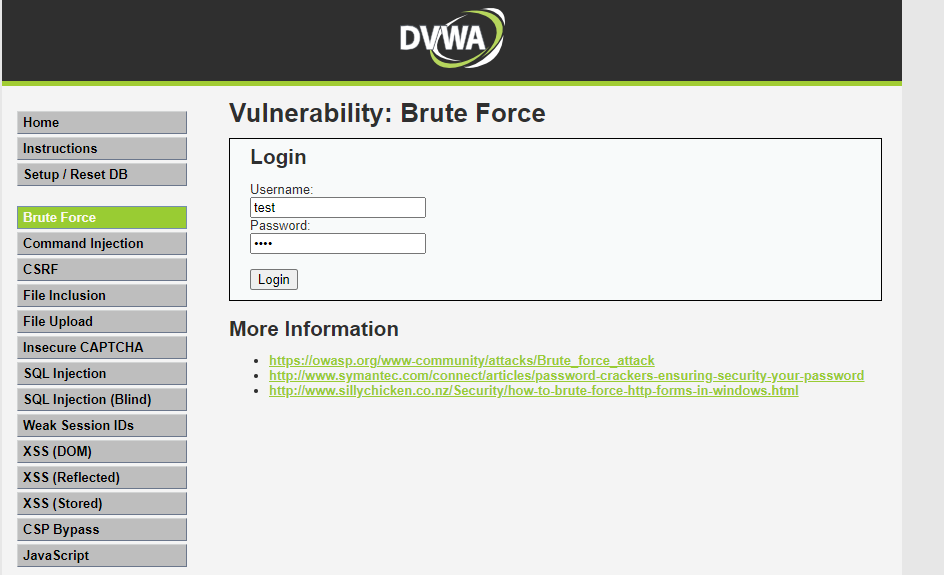

Intercept

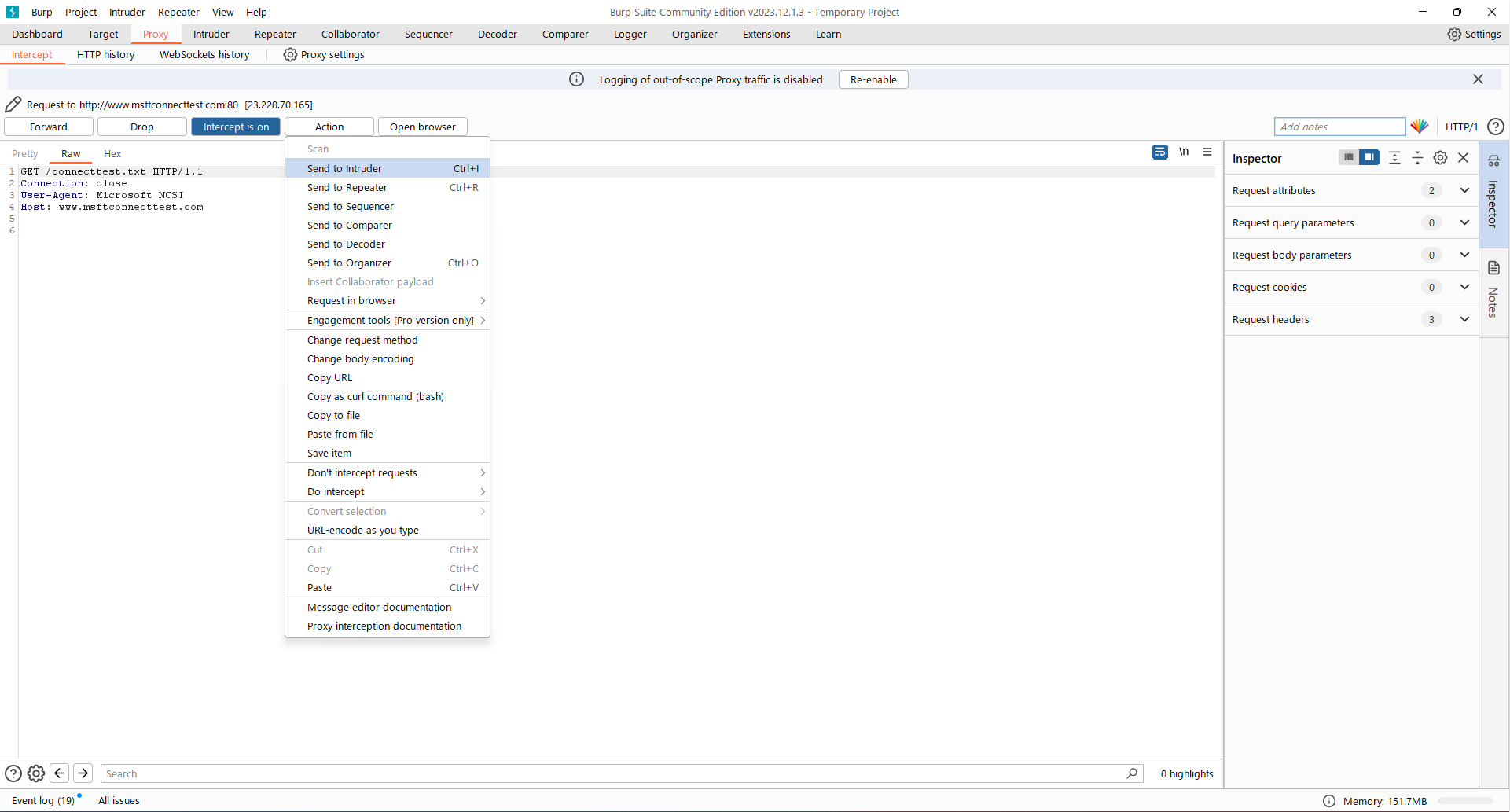

Burp Suiteを起動しProxyタブのInterceptを開きます。DVWAのBruteForceを開きUsernameとpasswordに適当に文字を入れます。

InterceptをonにしてBruteForce画面のログインをクリックすると通信内容が表示されます。Actionタブのsend to intruderをクリックしIntruderタブへ移動します。

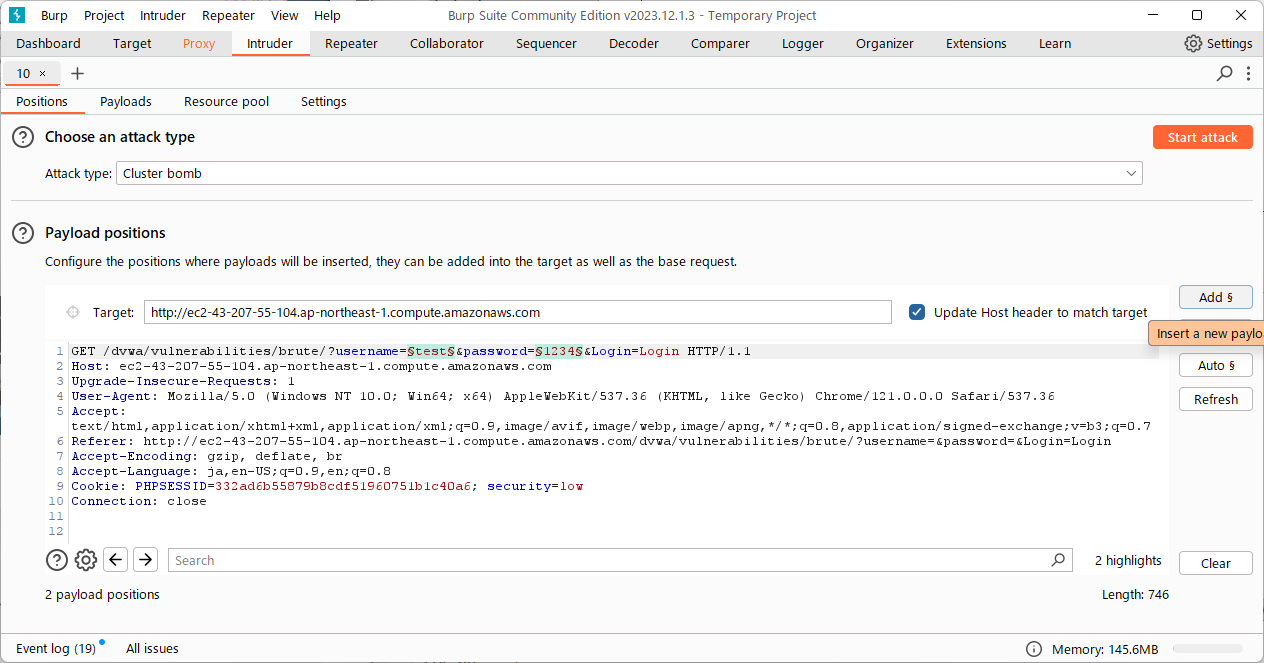

Intruder

Intruderタブで実際の攻撃方法を登録していきます。通信を見てみると入力したユーザーやパスワードなど確認できます。ブルートフォース攻撃を行うためにユーザーとパスワード欄を選択します。私の場合はユーザー名testパスワード1234にしているため。それぞれ選択しAddをクリックします。

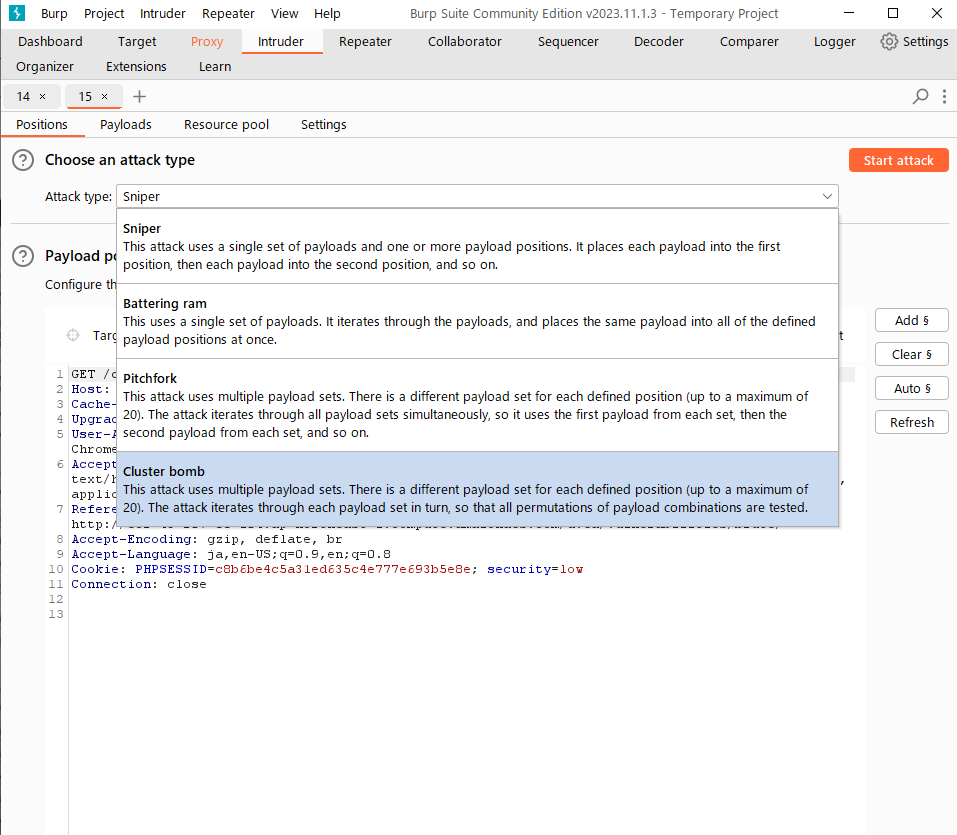

次にAttack typeをClusterbombにします。Clusterbombは複数のペイロードセットが使用され、各ペイロードセットを順番に反復し、ペイロードのすべての組み合わせがテストされます。

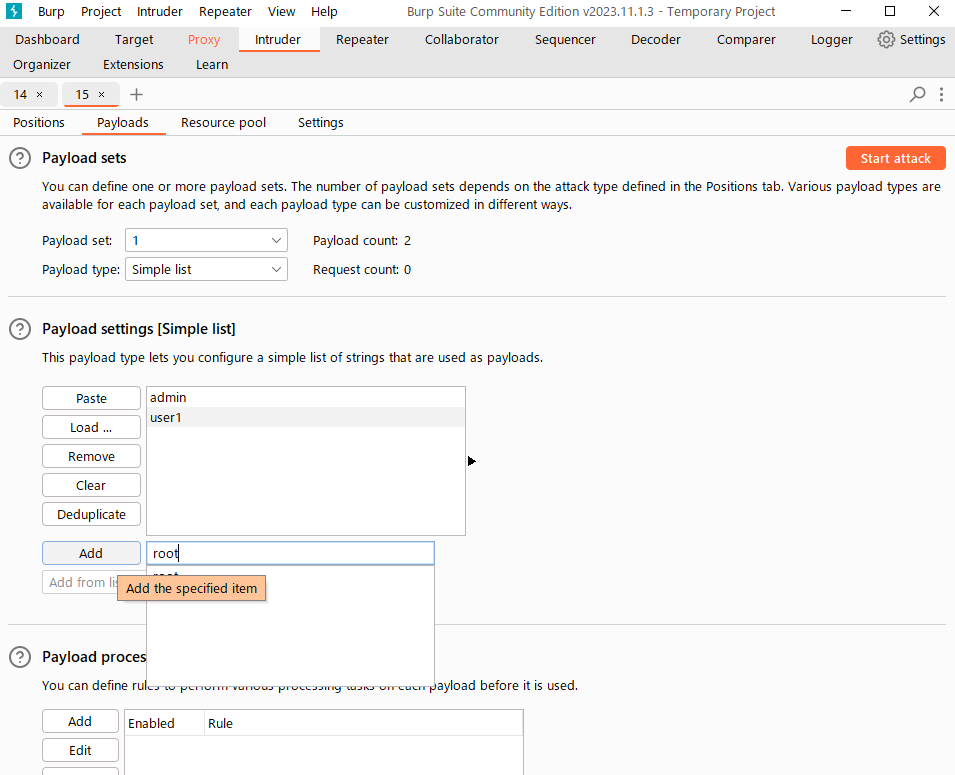

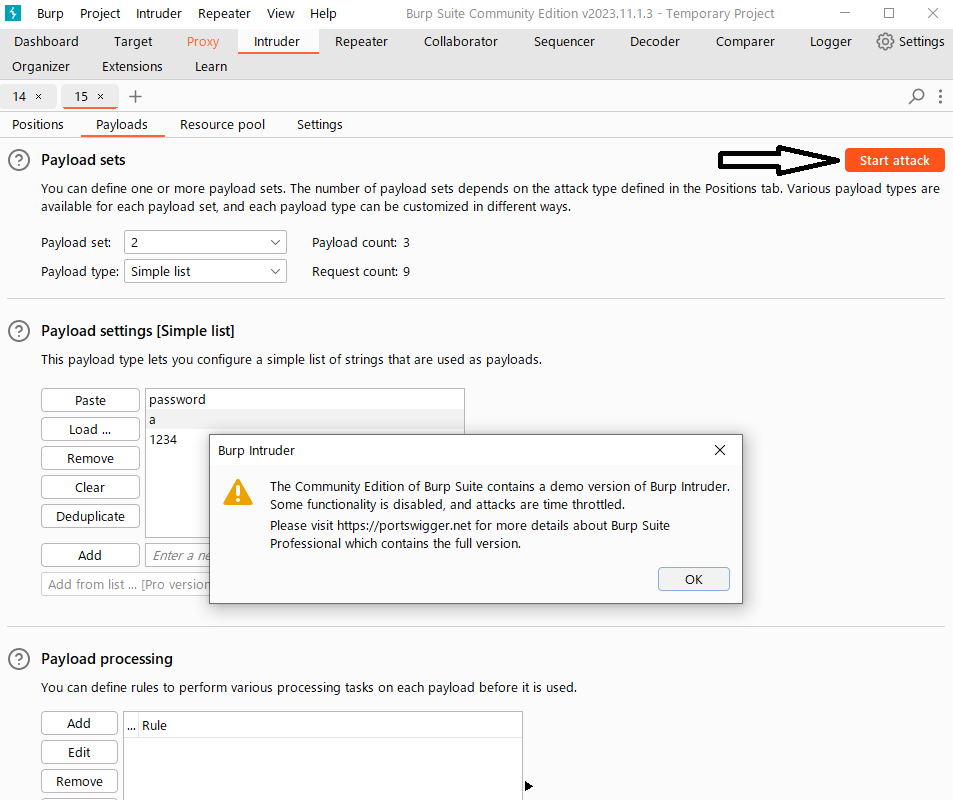

次にPayloadsタブをクリックしpayloadを登録します。Payload settingではありきたりなユーザー名を登録します。その後Payloard set2を選択しパスワードをいくつか入力します。

登録が終わったら実際にStart attackで攻撃してみましょう。

診断結果

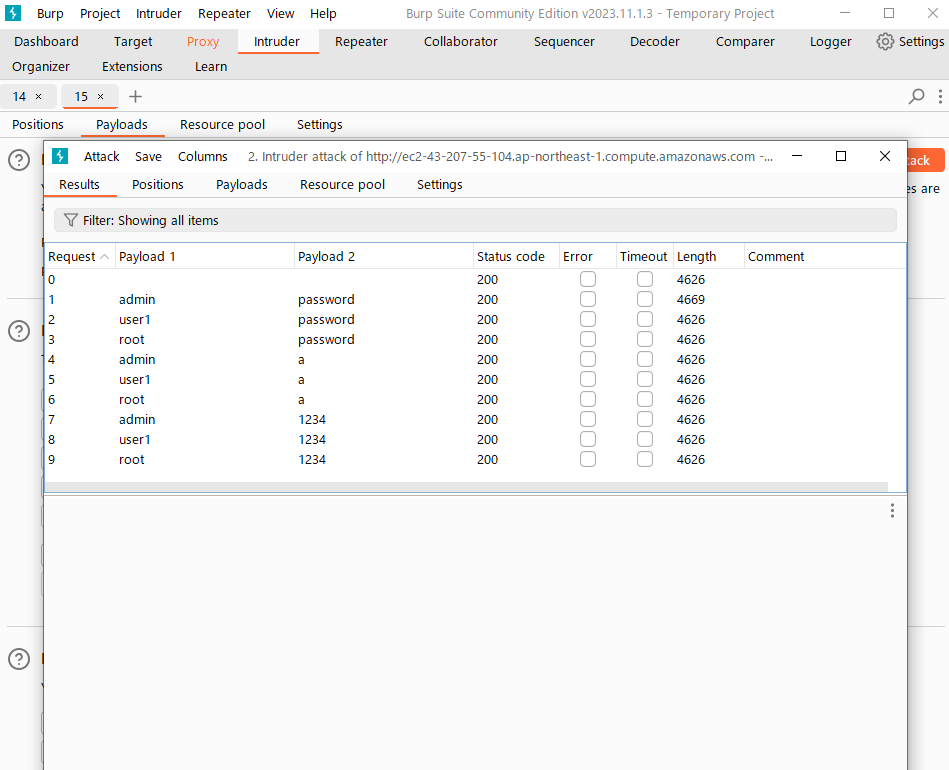

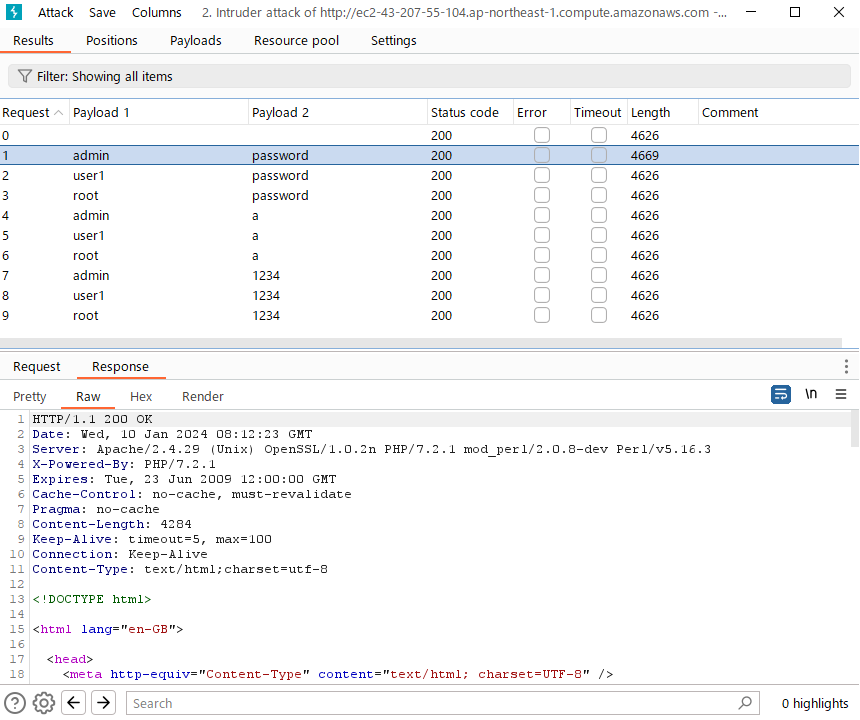

私が攻撃した結果はこのようになりました。

実際にユーザーとパスワード欄に登録した文字を入れてみるとLengthが違うものが出てきました。クリックしてresponseタブで見てみると通信内容が表示されます。

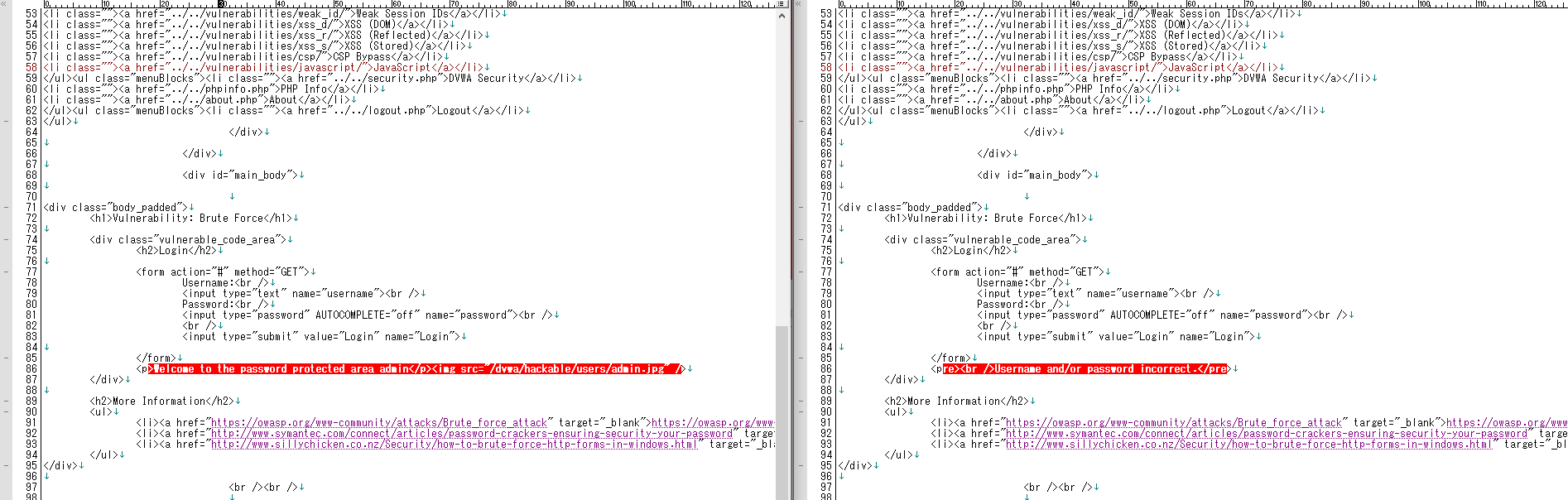

Lengthが違う者同士見比べてみると、文章が違う箇所があります。左側は【welcome to the password protected area admin】と表示されログイン可能と読み取れます。 右側は【Username and or password incorrect】と表示されていて、ユーザーかパスワードあるいは両方正しくないと読み取れます。

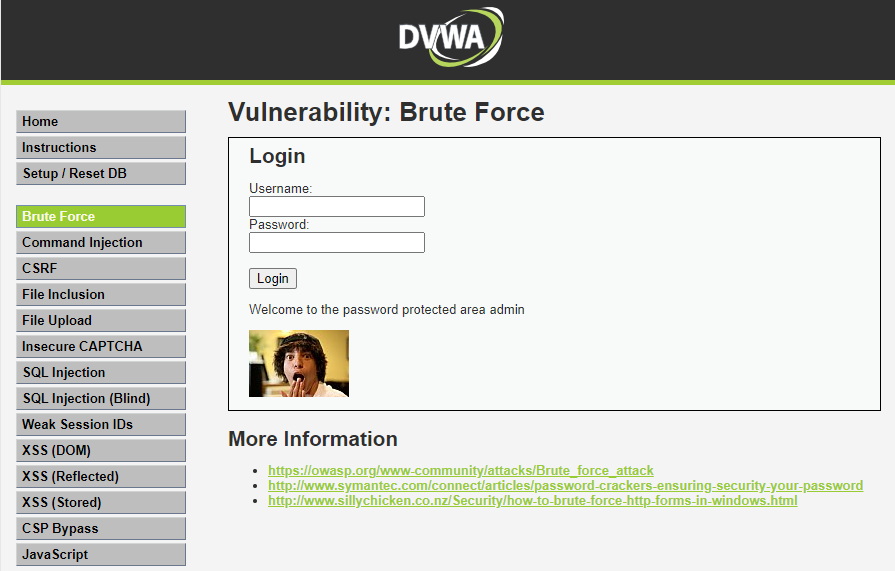

実際にユーザーパスワードを入力するとログインが可能です。

まとめ

今回はブルートフォース攻撃を実施しました。脆弱性があれば、パスワードリストを設定して様々なサイトに攻撃を行うことができます。推測されやすいパスワードにしてしまうと。このように簡単にログインすることが可能なので、推測されにくいパスワードを設定しましょう。またパスワードを使いまわすのではなく、定期的に変更することでより強固なセキュリティ対策となります。

投稿者プロフィール

最新の投稿

セキュリティ2024年6月17日脆弱性診断とは?

セキュリティ2024年6月17日脆弱性診断とは? セキュリティ2024年5月27日Burp Suiteで脆弱性診断してみた~診断編~

セキュリティ2024年5月27日Burp Suiteで脆弱性診断してみた~診断編~ セキュリティ2024年5月24日Burp Suiteで脆弱性診断してみた~環境準備編~

セキュリティ2024年5月24日Burp Suiteで脆弱性診断してみた~環境準備編~ セキュリティ2023年12月22日SQLインジェクション攻撃とは

セキュリティ2023年12月22日SQLインジェクション攻撃とは