こんにちは。

今回はMFAの話題です。

AWSにMFA(多要素認証)を設定する際は、AWS にMFAデバイスを設定してみましたでも紹介したとおり、物理と仮想の2種類あります。

その中で今回は、仮想MFAについてです。

前回はGoogle Authenticatorを利用し、スマートフォンで仮想MFAの設定と行いました。

今回は、et-otpというソフトを利用して設定したいと思います。

このソフトはjava環境があれば動くため、スマートフォンは必要ありません。

参考ブログ:et-OTPを仮想MFAデバイスとして使い、AWSアカウントに二段階認証を必須に設定する

・導入

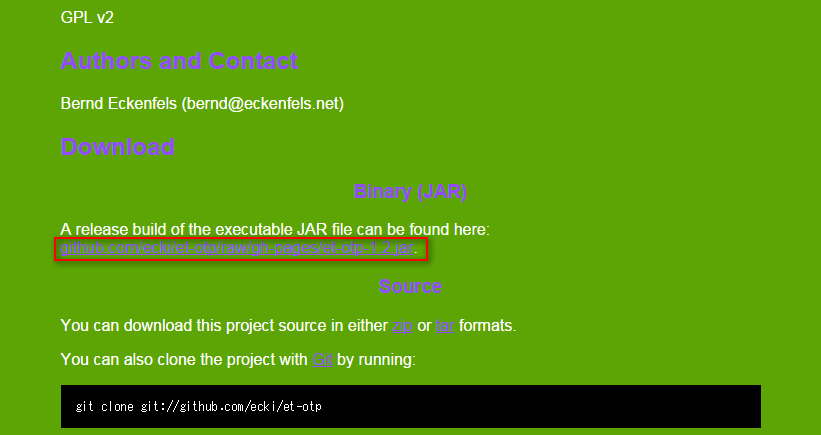

http://ecki.github.io/et-otp/にアクセスし、「github.com/ecki/et-otp/raw/gh-pages/et-otp-1.2.jar.」というリンクからDLできます。

・AWSルートアカウントの多重認証設定

MFAの設定をしたいルートアカウントでログインし、マネジメントコンソールにアクセスしてください。

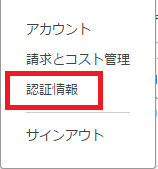

その後、右上のアカウント名をクリックし「認証情報」を選択してください。

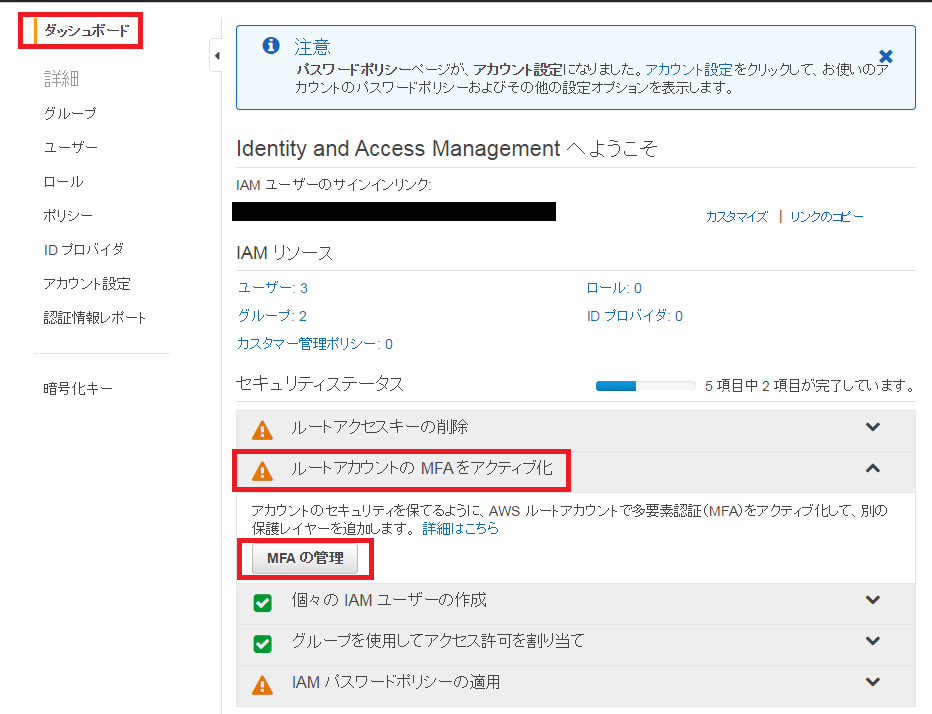

左上の「ダッシューボード」を選択し、セキュリティステータスの

「ルートアカウントのMFAをアクティブ化」の中の「MFAの管理」をクリックします。

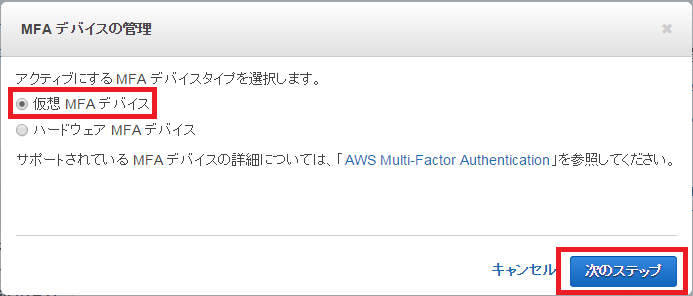

「仮想MFAデバイス」を選択し、次へ進みます。

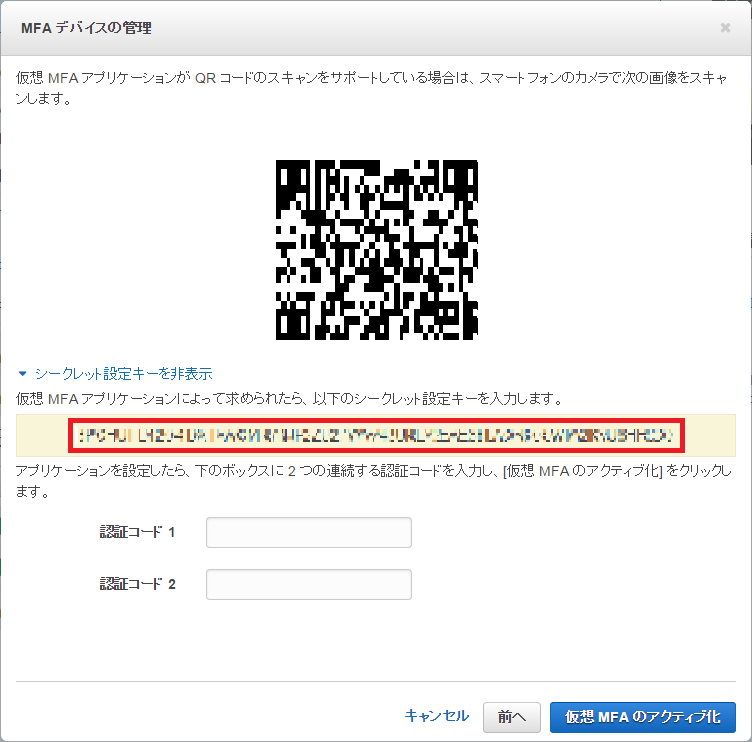

するとQRコードが表示されますので、その下の「手動設定のシークレットキーを表示」をクリックし、シークレットキーを表示し、コピーしてください。

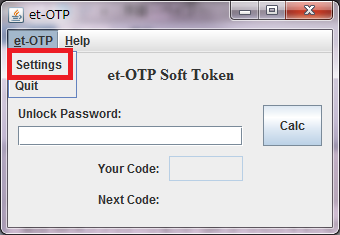

et-otpを実行し、左上の「et-OTP」から「Settings」を選択してください。

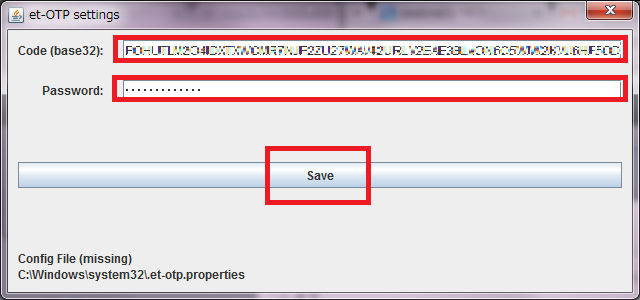

「Code(base32)」の欄に先程コピーしたシークレットキーを張り付けてください。

「Password」には、任意のパスワードを入力し、「Save」をクリックしてください。

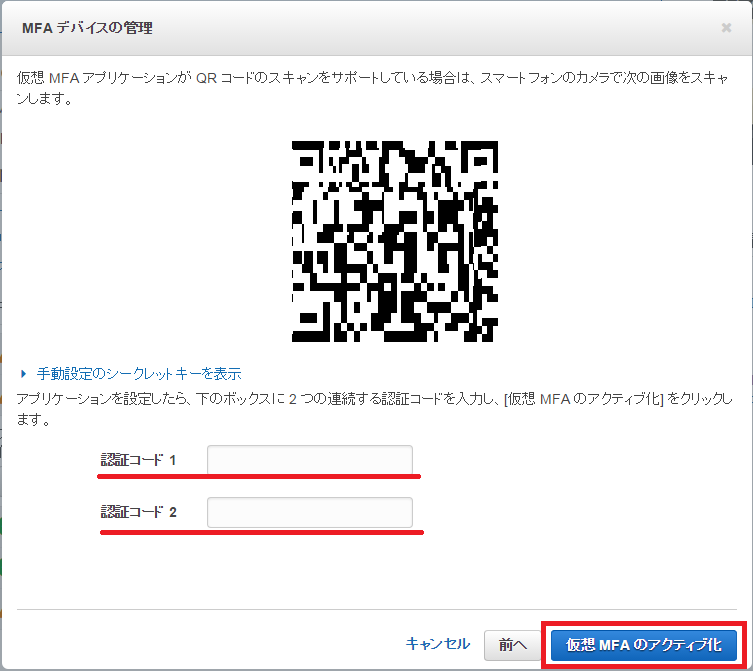

先程設定したパスワードを入力しEnterを押すと、6ケタの数字が2種類表示されます。

その2種類の認証コードを、それぞれ「認証コード1」「認証コード2」に入力し、「仮想MFAのアクティブ化」をクリックしてください。

後はログイン時にアカウントとパスワード以外にさらにMFA認証を求められるので、

et-otpで生成した6ケタの数字を入力すればログインできます。

・まとめ

MFAデバイスの種類・特徴をまとめてみました。

【物理MFAデバイス】

■キーホルダー型

$12.99(別途送料)

約14g

バッテリー:3~5年・20000回のクリック

■カード型

$19.99(別途送料)

約6g

バッテリー:3年・15000回のクリック

クレジットカード程の大きさ・薄さ

外観などはこちらを参照してください。

カード型のほうがファイリングなどで管理が容易ですが、

値段・バッテリー・耐久などでキーホルダー型が勝っています。

【仮想MFAデバイス】

■Google Authenticator

無料(iPhone・Android)

一つの端末で複数トークンをサポート

■et-otp

無料(Java環境必須)

パスワード設定可

Google Authenticatorはパスワード設定ができません。もっとも、スマホ自体にロックはかけるとは思いますが・・・

iphoneであれば、HDE OTPというアプリでパスワードを設定できます。

今回紹介したet-otpは、一番手軽に使えると思うので、MFAを検討している皆さんはお試しください。

良いMFAライフを!

投稿者プロフィール

最新の投稿

AWS2021年12月2日AWS Graviton3 プロセッサを搭載した EC2 C7g インスタンスが発表されました。

AWS2021年12月2日AWS Graviton3 プロセッサを搭載した EC2 C7g インスタンスが発表されました。 セキュリティ2021年7月14日ゼロデイ攻撃とは

セキュリティ2021年7月14日ゼロデイ攻撃とは セキュリティ2021年7月14日マルウェアとは

セキュリティ2021年7月14日マルウェアとは WAF2021年7月13日クロスサイトスクリプティングとは?

WAF2021年7月13日クロスサイトスクリプティングとは?